Mari kita mulakan tinjauan OpenVPN Inc. dengan menyatakan bahawa mereka adalah syarikat di belakang OpenVPN. Dengan lebih dari lima juta muat turun sejak awalnya menjadi Projek OpenVPN pada tahun 2002, ia telah menjadi perisian VPN standard de-facto di ruang rangkaian sumber terbuka. Bagi mereka yang tidak biasa dengannya, OpenVPN adalah penyelesaian komunikasi Internet yang pantas, boleh dipercayai, dan sangat selamat. Secara meluas dipercayai protokol terbaik yang tersedia untuk membuat Rangkaian Peribadi Maya (VPN) yang selamat. Oleh itu, ia membentuk infrastruktur teras perkhidmatan VPN terbaik. Sebagai tambahan kepada perisian sumber terbuka komuniti mereka yang memenangi anugerah, OpenVPN Inc. menyediakan perkhidmatan VPN mereka sendiri melalui Private Tunnel yang menerapkan ciri versi OpenVPN terbaru mereka. Mereka juga memberikan penyelesaian lengkap melalui pelbagai pakej OpenVPN Access Server.

Sebelum meningkatnya zaman Internet, kebanyakan syarikat yang ingin menghubungkan pejabat mereka harus menggunakan garis T1 dan seni bina tulang belakang tambahan. Ini membolehkan LAN yang digunakan oleh pejabat korporat bergabung menjadi WAN. Ini sangat mahal sehingga terhad kepada perusahaan yang lebih besar. Selanjutnya muncullah VPN pertama yang dilaksanakan menggunakan IPSec yang sangat kompleks dan hanya dapat difahami oleh pakar keselamatan. Ini terhad kepada mereka yang mampu mendapatkan pakar ini dari syarikat seperti Cisco dan Microsoft. Untuk menyukarkannya, penyelesaian proprietari ini sering tidak sesuai antara satu sama lain.

Ketika Internet menjadi semakin popular, perniagaan yang lebih kecil mulai menggunakan VPN dan keperluan untuk penyelesaian yang lebih cepat dan lebih murah bertambah. Pada masa yang sama keselamatan Internet SSL / TSL meningkat popularitasnya karena penggunaannya dalam industri keuangan Ini melahirkan industri VPN komersial yang menyediakan VPN SSL yang memungkinkan pengguna jarak jauh untuk mengakses LAN pejabat dengan selamat melalui Internet awam. Tidak lama kemudian, sebilangan besar pengguna Internet mula mencari penyelesaian Internet selamat yang lebih mudah dan cepat dikembangkan. Pada masa yang sama rangkaian berasaskan Linux menyediakan platform untuk menguji penyelesaian baru ini menggunakan peranti rangkaian maya TUN / TAP.

Contents

OpenVPN: Tulang Belakang Perniagaan OpenVPN Inc.

Sedikit Sejarah mengenai OpenVPN

Berikut adalah sinaps wawancara yang diberikan oleh James Yonan, Pencipta OpenVPN tentang bagaimana dia mengembangkannya.

Idea asal tentang keperluan alat seperti OpenVPN datang kepadanya semasa mengembara dunia dan pada masa yang sama perlu mengekalkan telepresence yang dapat dicapai. Semasa melalui Asia Tengah, Rusia, dan wilayah lain yang memiliki jumlah penggodam yang sangat berbakat, dia mulai tertarik dengan alat keselamatan Linux yang digunakan untuk telecommuting.

Semasa menyiasat alat ini, dia mendapati bahawa pada dasarnya ada dua pemikiran tentang teknologi VPN. Dia menyebut kamp-kamp ini sebagai “keselamatan pertama” dan “pertama kegunaan”. Kem keselamatan IPSec dan FreeSwan percaya bahawa tidak apa-apa untuk menghilangkan ketahanan dan kegunaan untuk mencapai keselamatan yang sewajarnya. Namun, ini menjadikan aplikasi VPN IPSec kompleks dan sukar dilaksanakan.

Ini menyebabkan kem-kem bukan-IPSec (VTun, Cipe, dll) yang berkembang kerana mereka memerlukan VPN sekarang dan masa pengembangan untuk IPSec VPN sangat lama. Oleh itu, mereka memutuskan bahawa akan lebih mudah untuk membuat sendiri daripada berjuang dengan perangkap memasang IPSec. Kumpulan kebolehgunaan tertumpu pada aspek jaringan telekomunikasi yang selamat. Ini membawa kepada inovasi yang digunakan oleh banyak penyedia VPN hari ini, “TUN” atau “TAP” penyesuai rangkaian maya. Adaptor TAP meniru sambungan rangkaian ethernet yang digunakan dalam rangkaian kawasan setempat dan penyesuai TUN mensimulasikan sambungan titik ke titik IP dan NAT yang digunakan oleh penghala.

Setelah mempertimbangkan kedua-duanya dan bidang VPN sumber terbuka, dia memutuskan bahawa kumpulan kebolehgunaan mempunyai idea yang tepat tentang rangkaian dan menjadikan pelaksanaannya lebih sederhana. Sementara pada saat yang sama SSH, SSL / TSL, dan IPSec benar mengenai tahap keselamatan yang diperlukan untuk rangkaian swasta yang beroperasi di Internet awam. Oleh itu memulakan konsepnya tentang apa yang akan menjadi OpenVPN.

Walaupun IPSec adalah standard terkini untuk teknologi VPN pada saat ia mulai mengembangkan solusi VPN-nya. Dia memutuskan untuk menentangnya kerana kerumitan dan interaksi inti intinya. Dia melihat masalah yang berpotensi kerana kerumitan umumnya dianggap sebagai musuh keselamatan. Selain itu, dia melihat interaksi ini sebagai cacat reka bentuk di mana kegagalan satu komponen boleh menyebabkan bencana keselamatan dilanggar.

Oleh itu, dia melihat SSL yang berkembang sebagai pengganti IPSec untuk keselamatan Internet dan digunakan untuk mengamankan laman web. Oleh itu, dia menggunakan SSL / TSL untuk komponen keselamatan untuk alat VPN barunya. Oleh kerana ia sangat bergantung pada perpustakaan OpenSSL dan merupakan sumber terbuka, dia memutuskan untuk memanggilnya Open VPN.

Jadi, Apa yang Menjadikan OpenVPN Istimewa?

Ia adalah Perisian Sumber Terbuka

Perisian ini percuma dan sumber terbuka. Kedua, sejak diperkenalkan pada tahun 2002, ia telah mengumpulkan salah satu komuniti pengguna terbesar di ruang sumber terbuka. Komuniti ini terdiri daripada pakar kriptografi, penggemar hobi, dan profesional IT dari seluruh dunia. Akibatnya, telah diserahkan kepada pemeriksaan yang luas mengenai kebolehgunaannya, dan juga keselamatan kriptografi. Selain itu, perpustakaan OpenSSL yang membentuk keselamatan crypto terasnya juga merupakan sumber terbuka dan dikritik lebih dari dua puluh tahun oleh pakar keselamatan dan pengguna biasa di seluruh dunia. Ini menjadikan OpenVPN sebagai salah satu perpustakaan crypto yang paling diteliti yang telah menyebabkan kemajuan dalam keselamatan dalam talian yang disediakannya. Kemajuan baru ini kemudian disertakan dalam versi OpenVPN berturut-turut.

Ujian Komuniti dan Audit Keselamatan

Untuk memahami apa yang menjadikan OpenVPN sebagai protokol VPN yang paling banyak digunakan di dunia, anda perlu meneliti bagaimana ia menangani keselamatan sambungan rangkaian anda. OpenVPN Inc. menggunakan gabungan komen dan ujian pengguna untuk sentiasa meningkatkan prestasi dan keselamatan dalam talian perisian mereka. Selain itu, OpenVPN menjalani audit keselamatan dan kriptografi berkala kodnya. Dua yang terakhir dilakukan pada awal tahun 2023. Bahagian berikut menunjukkan pentingnya kedua-duanya dalam meningkatkan kemudahan penggunaan, kebolehoperasian, dan keselamatan kod OpenVPN.

Audit OSTIF yang Dibiayai PIA Dalaman dan Bebas dari OpenVPN 2.4

Satu dilakukan oleh, Matthew D. Green, PhD, seorang kriptografer yang dihormati dan seorang profesor di Universiti Johns Hopkins. Kajian ini dibiayai oleh Akses Internet Persendirian dan ringkasan lengkap boleh didapati di sini. Satu lagi audit berasingan dibuat oleh Open Source Technology Improvement Fund (OSTIF) menggunakan jurutera dari QuarksLab, firma yang berpusat di Paris yang juga mengaudit Veracrypt. Soalan-soalan yang diajukan oleh audit ini ditangani oleh laporan OpenVPN Community Wiki yang dikeluarkan dengan kemas kini versi OpenVPN 2.4.2 yang menyelesaikan masalah yang paling serius.

Penglibatan dan Penggabungan Komuniti untuk Meningkatkan Keselamatan Kod

Selepas audit baru-baru ini dan pembebasan OpenVPN 2.4.2, Guido Vranken, ahli komuniti memutuskan untuk menjalankan Fuzzer automatik terhadap kod baru. Bagi mereka yang tidak tahu apa itu Fuzzer, ini adalah perisian automatik yang digunakan untuk menguji kod baru. Prosedur pengujian melibatkan penyediaan input yang tidak sah, tidak dijangka, dan rawak ke kod dan kemudian memerhatikan bagaimana ia mengatasinya. Pengujian kabur atau kabur seperti yang biasa disebut monitor untuk pengecualian dari data yang tidak valid yang merangkumi kod ralat yang dicetuskan, kemalangan, kegagalan keadaan yang diandaikan oleh kod tetapi tidak diuji dengan betul, dan kebocoran memori yang melanggar keselamatan. Tujuannya adalah untuk menunjukkan bahawa audit manual mungkin tidak cukup untuk menguji sepenuhnya kod baru dan bahawa kod ini harus didedahkan kepada algoritma Fussing. Dia menemui beberapa kelemahan tambahan yang tidak dijumpai oleh audit. OpenVPN Inc. membincangkannya dalam OpenVPN 2.4.3 dan 2.3.17 bersama dengan beberapa masalah lain yang tidak berkaitan.

Keselamatan OpenVPN?

Berikut ini adalah ringkasan ringkas dari whitepaper, OpenVPN dan SSL VPN Revolution, oleh Charlie Hosner.

Untuk memahami apa yang diperlukan oleh Secure VPN, anda perlu memahami beberapa asas kriptografi. Kami tahu kebanyakan pembaca berpendapat bahawa ini adalah sains yang sangat teknikal dan kompleks. Adalah salah dan oleh itu mudah untuk salah. Dinyatakan sebaliknya, seperti yang Dilaungkan oleh Hosner: “Satu perkara yang lebih buruk daripada keamanan yang buruk adalah keselamatan yang buruk yang menimbulkan ilusi keselamatan yang baik” Nasib baik, produk seperti OpenVPN menjadikan keselamatan yang baik lebih mudah dilaksanakan dengan betul. Komponen lain dari VPN yang baik adalah bahawa mereka mudah dilaksanakan dan memberikan prestasi yang cepat.

Matlamat Keselamatan Maklumat

Keselamatan maklumat sangat bergantung pada empat tujuan asas. Ini dapat disimpulkan sebagai berikut:

- Kerahsiaan – merujuk kepada menyembunyikan data anda dari mata kasar.

- Kesepaduan – melibatkan pengesahan bahawa data anda tidak pernah diubah dengan cara apa pun semasa transit.

- Pengesahan – bermaksud bahawa anda boleh yakin bahawa pelanggan atau pelayan yang anda berkomunikasi dengan siapa anda fikir mereka.

- Tidak menolak – memastikan bahawa entiti yang anda berkomunikasi dengannya tidak dapat menafikan kemudian bahawa dia mengirim data yang anda terima.

Untuk memenuhi tujuan ini dengan tepat, pakar keselamatan menggunakan apa yang biasa disebut kriptografi primitif dalam industri.

Primitif Kriptografi Empat Teras

- Cipher simetri – adalah algoritma blok cepat yang menggunakan kunci yang sama untuk menyulitkan dan menyahsulitkan data yang digunakan untuk kerahsiaan data.

- Mesej dicerna – adalah fungsi matematik yang menyandikan mesej ke dalam teks cipher panjang tetap yang digunakan untuk memeriksa integriti mesej.

- Penyekat simetri – Adakah metodologi lain seperti Public Key Encryption (PKI) yang boleh digunakan untuk mengesahkan entiti yang saling bercakap antara satu sama lain.

- Tandatangan digital – adalah gabungan intisari mesej dan PKI yang apabila digunakan bersama-sama memberikan integriti mesej tetapi juga tidak menolak.

Setelah kita mengetahui tujuan keselamatan maklumat yang baik dan alat asas yang digunakan untuk mencapainya. mari kita lihat bagaimana mereka diterapkan untuk membentuk dasar rangkaian VPN yang baik.

Pihak Berkuasa Perakuan yang Dipercayai

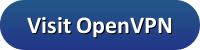

Mula-mula idea kunci peribadi / awam individu untuk setiap hos yang ingin anda hubungi nampaknya bermasalah kerana anda memerlukan kunci awam yang berbeza untuk setiap hos yang anda sambungkan. Ini juga akan menimbulkan masalah dengan laman web e-dagang HTTPS. Bayangkan memerlukan kunci tersendiri untuk setiap laman web selamat yang anda lawati. Untuk mengatasi masalah skalabilitas yang dihadapi oleh HTTPS dan TSL mengenai PKI, Lembaga Sijil yang dipercayai (CA) ditubuhkan. CA, mengeluarkan Sijil Digital yang merupakan fail data kecil yang mengandungi bukti identiti yang telah ditandatangani oleh kunci peribadi CA. Ideanya ialah bahawa Pihak Berkuasa Sijil Menengah (ICA) dipercayai kepada CA akar.

Selain itu, pelayan dan pelanggan mempercayai ICA yang sama. Oleh itu, jika kunci awam ICA dapat membaca sama ada sijil digital, maka ia adalah entiti yang disahkan yang dipercayai kepada yang lain. Sijil Digital adalah yang memberikan keaslian dan penolakan kepada laman web, orang, dan peranti dalam talian.

Selain itu, pelayan dan pelanggan mempercayai ICA yang sama. Oleh itu, jika kunci awam ICA dapat membaca sama ada sijil digital, maka ia adalah entiti yang disahkan yang dipercayai kepada yang lain. Sijil Digital adalah yang memberikan keaslian dan penolakan kepada laman web, orang, dan peranti dalam talian.

Jabat Tangan OpenVPN

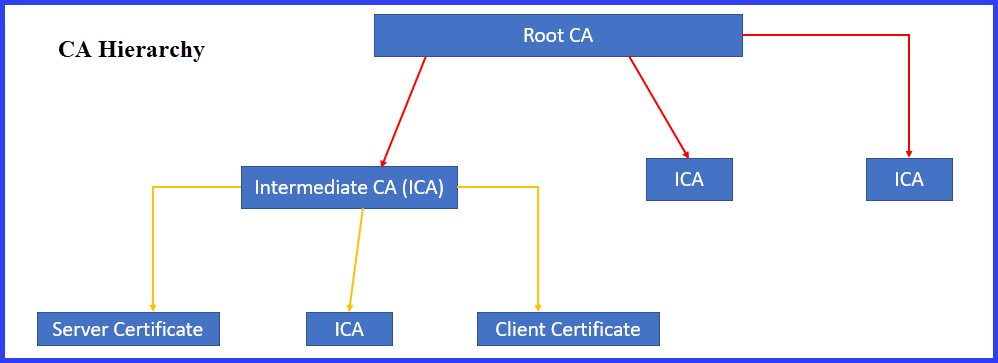

Kami telah membincangkan jabat tangan dalam banyak tinjauan VPN kami. Mari kita lihat bagaimana jabat tangan ini berfungsi di OpenVPN. Ia boleh dianggap sebagai empat mesej antara pelanggan dan pelayan:

Mesej 1

Pelanggan menghantar mesej salam untuk memulakan jabat tangan. Ucapan ini merangkumi senarai cipher yang disokong oleh pelanggan dan bit rawak. Ini juga termasuk versi SSL / TSL yang akan memungkinkannya.

Mesej 2

Pelayan mengembalikan mesej halo. Ucapan pelayan menghantar sijil pelayan yang merangkumi kunci awamnya yang telah ditandatangani oleh kunci peribadi CA. Ia juga memilih dan menghantar cipher dari versi SSL / TSL tertinggi yang biasa dilakukan antara klien dan pelayan. Ia kemudian menghantar parameter yang diperlukan untuk menghasilkan separuh daripada kunci biasa pelayan (RSA, DHE, ECDHE, dll.).

Mesej 3

Mesej 3

Pelanggan menggunakan kunci awam CA untuk mengesahkan identiti pelayan dan kemudian mendapatkan semula kunci awamnya. Pelanggan kemudian menggunakan kunci awam pelayan pada mesej untuk mendapatkan parameter pelayan untuk menghasilkan rahsia pra-master. Ia kemudian menghantar sijilnya ke pelayan jika diminta. Pelanggan juga menggunakan kunci awam pelayan untuk menyulitkan rahsia pra-master sebagai sebahagian daripada langkah Pertukaran / Penjanaan Kunci Pelanggan. Ia kemudian mengira kunci induk dan beralih ke cipher yang dipilih. Seterusnya ia melakukan nilai hash dari keseluruhan jabat tangan, menyulitkannya dengan cipher yang dipilih, dan mengirimkannya ke pelayan untuk memastikan mereka berada di halaman yang sama mengenai semua yang dibincangkan semasa berjabat tangan. HMAC memberikan pengesahan dan penolakan untuk ujian.

Pelayan menggunakan kunci awam CA untuk mengesahkan klien. Hanya pelayan yang mempunyai kunci peribadi yang diperlukan untuk menyelesaikan pra-master. Setelah melakukannya, ia akan mengira master yang dikongsi. Setelah kedua-dua hujungnya disahkan, empat kunci berbeza dihasilkan: kunci hantar HMAC, kunci terima HMAC, kunci hantar enkripsi / dekripsi, dan kunci terima enkripsi / dekripsi semasa langkah penjanaan kunci.

Mesej 4

Pelayan berubah ke cipher yang dipilih, menyahsulitkan mesej yang dihantar oleh pelanggan dan memeriksa untuk melihat bahawa mereka setuju. Ia kemudian membuat ujian penamat HMAC sendiri dan menghantarnya kepada pelanggan. Setelah pelanggan menyahsulit ini dan kedua-dua belah pihak bersetuju bahawa semuanya dihantar dan diterima dengan betul, jabat tangan selesai.

Penyulitan Mesej Simetri Selanjutnya

Semua mesej berikutnya akan dienkripsi menggunakan cipher yang dipilih dan menggunakan HMAC untuk integriti data, pengesahan, dan bukan penolakan. Kekunci akan dibuat semula secara berkala melalui saluran kawalan yang berasingan untuk memberikan kerahsiaan ke depan yang sempurna untuk hubungan dengan tempoh peralihan antara perubahan kunci sehingga menyebabkan gangguan minimum.

Contoh Cipher

Contoh cipher khas adalah DHE–RSA–AES256–SHA256. Bahagian cipher adalah seperti berikut:

- DHE – bermaksud menggunakan pertukaran kunci Diffie-Hellman dengan kunci sementara yang memberikan kerahsiaan hadapan yang sempurna

- RSA – menggunakan sijil untuk pengesahan entiti (harus menggunakan sekurang-kurangnya 2048 bit).

- AES256 – adalah penyulitan simetri yang digunakan untuk pesanan sulit.

- SHA256 – mewakili Kod Pengesahan Mesej (HMAC) yang digunakan untuk pengesahan dan integriti mesej.

Ciri-ciri OpenVPN

Bahan sebelumnya menunjukkan bagaimana perisian OpenVPN menggunakan OpenSSL sebagai asas keselamatan terasnya. Ia juga mempunyai pilihan konfigurasi yang membantu menjadikannya lebih selamat daripada serangan yang tidak diketahui dan pengekodan lain untuk meningkatkan keselamatan anda. Secara khusus, ia mengasingkan kod keselamatan dari kod pengangkutan yang menjadikannya mudah dibawa ke pelbagai sistem operasi. Ciri-ciri OpenVPN yang lain termasuk:

- Kelenturan – jalankan menggunakan penyesuai TAP (ethernet bridging) dan TUN (terowong IP routing).

- Persembahan – kod berjalan pantas dan tidak mempunyai had keras pada terowong yang disokong.

- Pusing melintang NAT – dipermudahkan.

- Pengesahan berganda – kaedah yang merangkumi kunci pra-kongsi dan sijil PKI dengan sokongan kerahsiaan hadapan yang sempurna.

- Kemudahan konfigurasi – bermaksud seseorang yang mempunyai pengetahuan keselamatan teknikal dan rangkaian dapat memasangnya sambil tetap mengekalkan tahap keselamatan yang tinggi tidak seperti VPN berdasarkan IPSec. Pengguna baru yang ingin menggunakan keselamatan OpenVPN Inc. OpenVPN terkini harus melihat Terowong Peribadi perkhidmatan VPN mereka. Anda juga boleh melihat senarai VPN peribadi terbaik kami.

Ini juga memungkinkan untuk mengimbangi beban dan failover dengan menggunakan peraturan sederhana dan jadual IP. Akhirnya OpenVPN Access Server membenarkan pengurusan pusat yang menjadikannya penyelesaian yang ideal untuk perusahaan dari pelbagai saiz.

Penyelesaian VPN Lengkap untuk Individu, UKM, atau Perusahaan

OpenVPN Access Server adalah penyelesaian perisian VPN tunneling rangkaian selamat berfitur lengkap yang mengintegrasikan keupayaan pelayan OpenVPN, keupayaan pengurusan perusahaan, UI Sambungan OpenVPN yang disederhanakan, dan pakej perisian Klien OpenVPN. Ia dapat dipasang pada lingkungan Windows, MAC, Linux, Android, dan iOS. Ia menyokong pelbagai konfigurasi. Ini merangkumi segala-galanya dari akses jarak jauh yang selamat dan terperinci ke rangkaian dalaman anda sendiri, kawalan terpusat pada rangkaian perniagaan kecil, hingga kawalan peralatan maya dan sumber rangkaian awan peribadi yang terperinci.

OpenVPN Access Server terdiri daripada tiga komponen utama:

- Pelayan OpenVPN – Pelayan VPN adalah komponen yang mendasari dalam OpenVPN Access Server yang melakukan semua latar belakang berfungsi. Ia dilengkapi dengan GUI Web yang membantu menguruskan komponen asas pelayan VPN.

- Antaramuka Web Pentadbir / UI Pentadbir – Antara Muka Web Pentadbir menjadikan antara muka pengurusan yang lebih mudah di OpenVPN Access Server. Dalam Antaramuka Web Pentadbir pentadbir dapat mengurus pilihan VPN seperti perutean, izin pengguna, tetapan rangkaian pelayan, pengesahan, dan sijil.

- Sambungkan Pelanggan – Sambungan Pelanggan Client adalah komponen OpenVPN Access Server yang membolehkan pengguna menyambung ke VPN secara langsung melalui penyemak imbas web mereka. Connect Client juga memberi pengguna pilihan untuk memuat turun fail konfigurasi mereka yang dapat digunakan pada klien OpenVPN lain.

Pelayan Ujian Percuma

Anda boleh memuat turun OpenVPN Access Server secara percuma. Ia dilengkapi dengan dua lesen pelanggan percuma untuk tujuan ujian. Ini bermaksud anda boleh membuat rangkaian VPN peribadi yang selamat dengan meletakkan perisian pelayan di PC rumah anda dan kemudian memasang klien pada komputer riba dan peranti mudah alih anda. Ini membolehkan anda mengakses rangkaian rumah anda dengan selamat dan jauh dari kedua-dua peranti.

VPN untuk Perusahaan Kecil hingga Sederhana

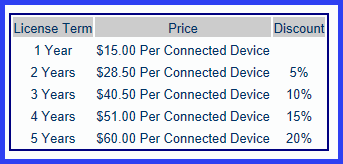

Sekiranya selepas memuat turun dan menguji OpenVPN Access Server, anda ingin memperbesarnya, ia akan mengikut ukuran perniagaan anda dengan mudah. Anda boleh membeli lebih banyak lesen pelanggan. Setiap lesen berharga $ 15 / tahun dan mereka dijual di bank sepuluh, Ini bermakna anda mesti membeli sekurang-kurangnya 10 lesen dengan jumlah keseluruhan $ 150. Mereka menawarkan potongan harga untuk tahun tambahan.

Perisian pelayan juga dapat dijalankan pada mesin fizikal atau sebagai alat maya untuk VMWare dan Microsoft Hyper-V Virtualization Platform. Membeli lesen tambahan memberi anda hak untuk menggunakan sistem tiket mereka untuk pertanyaan sokongan atau masalah yang berkaitan secara khusus dengan produk OpenVPN Access Server. Anda kemudian boleh mengakses sistem tiket sokongan mereka melalui laman web mereka untuk menghantar tiket sokongan. Permintaan yang diajukan dalam sistem tiket dijawab berdasarkan usaha terbaik.

Perisian pelayan juga dapat dijalankan pada mesin fizikal atau sebagai alat maya untuk VMWare dan Microsoft Hyper-V Virtualization Platform. Membeli lesen tambahan memberi anda hak untuk menggunakan sistem tiket mereka untuk pertanyaan sokongan atau masalah yang berkaitan secara khusus dengan produk OpenVPN Access Server. Anda kemudian boleh mengakses sistem tiket sokongan mereka melalui laman web mereka untuk menghantar tiket sokongan. Permintaan yang diajukan dalam sistem tiket dijawab berdasarkan usaha terbaik.

VPN untuk Perusahaan dan Awan

OpenVPN Access Server adalah penyelesaian terowong rangkaian selamat VPN yang lengkap. IT menyatukan keupayaan pelayan OpenVPN, kemampuan pengurusan perusahaan, pakej perisian OpenVPN Connect UI yang disederhanakan, dan perisian OpenVPN Client. Ia dapat menampung persekitaran Windows, Mac dan Linux. OpenVPN Access Server boleh berfungsi dengan Amazon Cloud, Microsoft Azure, dan Google Cloud. Kosnya adalah berdasarkan membawa lesen anda sendiri (BYOL) + kos awan yang dikenakan.

OpenVPN Connect

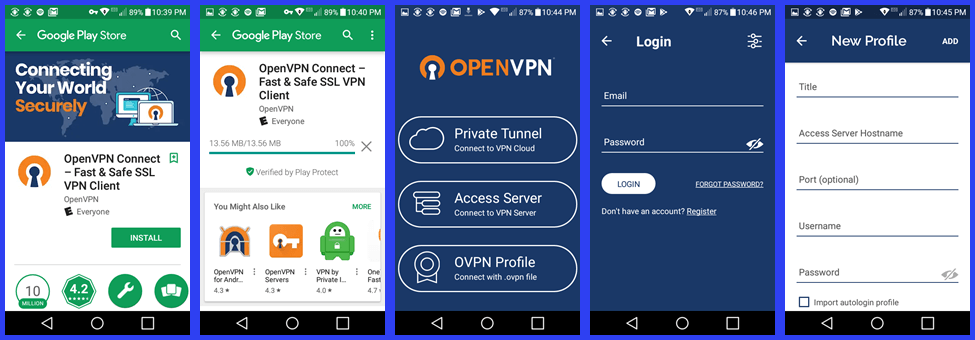

Memasang OpenVPN Connect

OpenVPN Connect boleh dimuat turun dari gedung Google Play. Ini adalah aplikasi VPN rasmi untuk Android yang dikembangkan oleh OpenVPN, Inc. Ia adalah pelanggan sejagat yang menyediakan rangkaian lengkap produk OpenVPN:

- Terowong Persendirian – adalah perkhidmatan VPN peribadi yang ditawarkan oleh OpenVPN Inc..

- Pelayan Akses – menyediakan penyelesaian pelayan untuk semua perkara dari SMB hingga perusahaan.

- Pelayan Serasi OpenVPN – adalah penyelesaian untuk pelayan yang dihoskan sendiri atau VPN yang serasi dengan OpenVPN.

OpenVPN Connect berfungsi dengan lancar di semua peranti, tidak kira kerumitan organisasi atau lebar jalur anda.

Menggunakan OpenVPN Connect

Anda memerlukan langganan OpenVPN Compatible Server, Access Server, atau Private Tunnel yang ada, bergantung pada perkhidmatan yang ingin anda gunakan:

Sekiranya anda mahukan perkhidmatan VPN peribadi, kemudian ketuk “Private Tunnel”. Masukkan kelayakan anda jika anda sudah mempunyai akaun. Jika tidak, anda boleh mendaftar untuk percubaan percuma selama 7 hari. Mengetuk “Access Sever” akan membuka skrin profil. Masukkan nama host, nama pengguna, dan kata laluan yang diberikan oleh pentadbir anda untuk mengakses rangkaian VPN perniagaan anda. Akhirnya, anda boleh menggunakan “Profil OVPN” untuk mengimport fail .ovpn dari perkhidmatan yang serasi.

Tidak kira pilihan yang anda buat, anda akan mendapat akses ke beberapa keselamatan OpenVPN terbaik yang ada. Semua trafik Internet anda akan disulitkan dengan selamat dan disalurkan ke pelayan destinasi anda.

Kesimpulannya

OpenVPN Inc. adalah syarikat di belakang OpenVPN, standard de-facto perisian sumber terbuka untuk menjamin komunikasi Internet anda. Ia dimulakan sebagai projek OpenVPN pada tahun 2002 dan telah mengumpulkan salah satu komuniti pengguna terbesar di ruang sumber terbuka.

Keselamatannya terutamanya melalui perpustakaan OpenSSL. Namun ia mempunyai ciri keselamatan tambahan melalui tetapan konfigurasi. Ia dapat dipasang sebagai jambatan ethernet melalui pemacu TAP atau penghala IP melalui pemacu TUN. OpenSSL dan OpenVPN adalah dua kod sumber terbuka yang paling diteliti kerana pangkalan pengguna yang besar. OpenVPN juga menjalani audit keselamatan berkala untuk memeriksa kelemahan. Apabila dijumpai, alamat tersebut akan dialamatkan pada versi seterusnya.

OpenVPN juga mempunyai penyelesaian VPN lengkap melalui OpenVPN Access Servernya. Ini adalah penyelesaian VPN tunneling rangkaian selamat lengkap yang menggabungkan keupayaan pelayan OpenVPN, pengurusan perusahaan, UI OpenVPN Connect yang disederhanakan, dan pakej perisian OpenVPN Client. Ia dapat dipasang pada peranti Windows, MAC, Linux, Android, dan iOS. OpenVPN Access Server menyokong pelbagai konfigurasi. Ini dapat digunakan untuk menyediakan solusi VPN untuk individu, usaha kecil hingga menengah, atau perusahaan besar. Ia juga dapat dijalankan pada mesin fizikal, peralatan maya, atau di lingkungan awan.

lam “keselamatan kedua”. Keselamatan pertama adalah pemikiran lama yang menggunakan IPSec dan hanya dapat difahami oleh pakar keselamatan. Sementara itu, keselamatan kedua adalah pemikiran baru yang menggunakan SSL / TSL dan lebih mudah digunakan oleh pengguna biasa.

OpenVPN adalah perisian VPN yang menggunakan keselamatan kedua. Ia adalah perisian sumber terbuka yang sangat dipercayai dan selamat. OpenVPN Inc. adalah syarikat di belakang OpenVPN yang menyediakan perkhidmatan VPN mereka sendiri melalui Private Tunnel dan OpenVPN Access Server. Mereka juga terlibat dalam penggabungan komuniti untuk meningkatkan keselamatan kod.

OpenVPN adalah penyelesaian VPN lengkap untuk individu, UKM, atau perusahaan. Mereka menyediakan pelayan ujian percuma dan VPN untuk perusahaan kecil hingga sederhana. OpenVPN Connect adalah aplikasi mudah digunakan untuk menghubungkan peranti anda ke rangkaian VPN.

Kesimpulannya, OpenVPN adalah penyelesaian VPN yang sangat dipercayai dan selamat. Ia adalah perisian sumber terbuka yang disokong oleh komuniti yang aktif dan syarikat yang terlibat dalam meningkatkan keselamatan kod. OpenVPN menyediakan penyelesaian VPN lengkap untuk individu, UKM, atau perusahaan. Jadi, jika anda mencari penyelesaian VPN yang selamat dan mudah digunakan, OpenVPN adalah pilihan yang tepat untuk anda.

lam “keselamatan kedua”. Keselamatan pertama adalah pemikiran lama yang menggunakan IPSec dan hanya dapat difahami oleh pakar keselamatan. Sementara itu, keselamatan kedua adalah pemikiran baru yang menggunakan SSL / TSL dan lebih mudah digunakan oleh pengguna biasa.

OpenVPN adalah perisian VPN yang menggunakan keselamatan kedua dan telah menjadi standard de-facto di ruang rangkaian sumber terbuka. OpenVPN Inc. adalah syarikat di belakang OpenVPN dan menyediakan perkhidmatan VPN mereka sendiri melalui Private Tunnel serta pelbagai pakej OpenVPN Access Server. OpenVPN adalah perisian sumber terbuka komuniti yang memenangi anugerah dan telah diuji oleh komuniti serta diaudit oleh OSTIF yang dibiayai PIA Dalaman dan Bebas dari OpenVPN.

Keselamatan OpenVPN adalah matlamat utama mereka dan mereka menggunakan primitif kriptografi empat teras untuk memastikan keselamatan maklumat. OpenVPN juga mempunyai pihak berkuasa perakuan yang dipercayai untuk memastikan keaslian sijil mereka.

OpenVPN Connect adalah aplikasi mudah alih yang membolehkan pengguna mengakses VPN dengan mudah. OpenVPN menyediakan penyelesaian VPN lengkap untuk individu, UKM, atau perusahaan dengan pelayan ujian percuma dan pakej VPN untuk perusahaan kecil hingga sederhana serta perusahaan dan awan.

Secara keseluruhan, OpenVPN adalah penyelesaian VPN yang pantas, boleh dipercayai, dan sangat selamat. Dengan lebih dari lima juta muat turun sejak awalnya menjadi Projek OpenVPN pada tahun 2002, ia telah menjadi perisian VPN standard de-facto di ruang rangkaian sumber terbuka.