クライアントがコンピューターにダウンロードされたら、.DMGファイルを開き、Private Internet Access Installer.appをダブルクリックします。インストーラーアプリが完了すると、次のような画面が表示されます。.

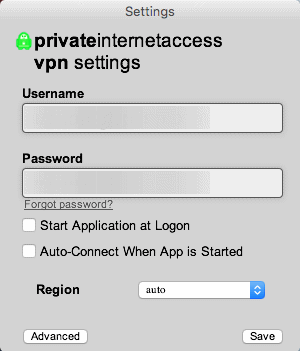

歓迎のメールから「ユーザー名」と「パスワード」を入力します。パスワードを忘れた場合は、「パスワードを忘れた」オプションをクリックしてプロセスを開始し、パスワードをリセットできます。次の基本オプションを設定することもできます。

- ログイン時にアプリケーションを起動 –コンピュータにログインするとすぐにクライアントが起動します.

- アプリ起動時の自動接続 –これは、クライアントの起動時に選択した場所に自動接続します.

- 領域 –これにより、自動接続する国を選択できます。自動に設定すると、現在地に基づいて最速のサーバーに接続します.

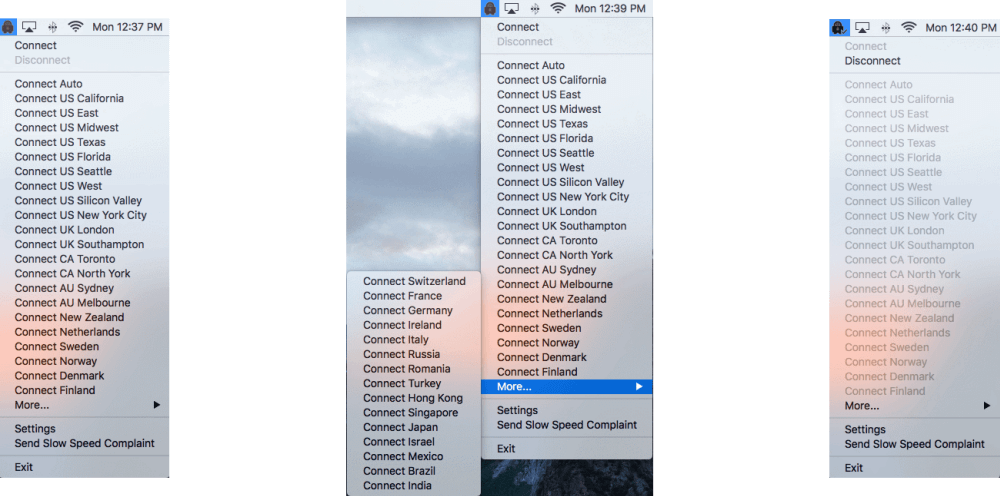

これらの基本オプションを設定したら、[保存]ボタンをクリックすると、クライアントの起動が完了します。このセクションの後半で、詳細オプションについて説明します。クライアントには、グラフィカルユーザーインターフェイスはありません。単にアイコンとしてメニューバーに読み込まれ、左下の画像のようになります。アイコンをクリックすると、接続できる場所のリストが表示されます。 「切断」はグレー表示されていますが、「接続」とすべての場所が選択可能であることに注意してください。これは、現在接続していないことを示しています。中央の画像は、「その他」を選択して接続できる他の場所があることを示しています。 「接続」を選択すると、最後に使用した場所に接続します。いずれかの地域をクリックすると、その場所に接続されます。最後の画像は、プライベートインターネットアクセスネットワークに接続したときのクライアントの様子を示しています。 「切断」が唯一の選択肢であることに注意してください。アイコンの横のチェックマークは、現在PIAネットワークに接続していることも示しています。.

上記のクライアントには、さらにいくつかのリスト項目があります。最後のリスト項目「終了」は、接続を閉じてクライアントをシャットダウンします。 2番目の「低速の苦情を送信」は、PIAのテクニカルサポートスタッフに問題があることを知らせます。最初は「設定」で、このセクションの冒頭で見た設定ウィンドウが開きます。次に、PIAクライアントが提供する高度な機能について詳しく説明します。これらは、以前に調べた基本的なログイン設定画面の「詳細」ボタンをクリックすることによってアクセスされます.

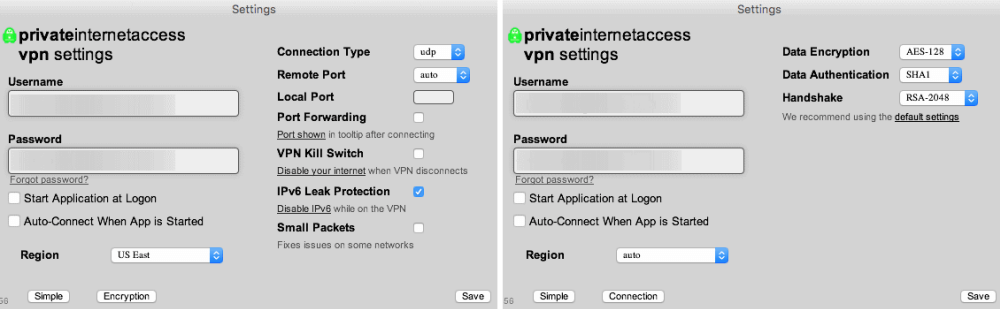

2つの詳細設定画面を以下に示します。最初に調べたいのは、右下です。これは、詳細接続設定画面です。選択できる設定オプションは次のとおりです。

接続タイプ –それらはOpenVPN protocol over IPで可能な2つのタイプの接続です.

- UDP –これは低レイテンシ接続で使用されるユーザーデータグラムプロトコルであり、パケットの一部の損失を許容できます。これは、PIA Mac OS XクライアントのデフォルトのOpenVPNプロトコルであり、ほとんどのユーザーに最適です。パケットの順序や損失をチェックする必要はありませんが、必要に応じてチェックサムを実行できます.

- TCP –これはTransfer Control Protocolであり、待ち時間が長い接続や損失を許容できない接続に適しています。パケットの順序と損失のエラーチェックを提供し、必要に応じてパケットを再送信します。これは、エラーチェックと適切な順序でのパケットの再送信に伴う余分なオーバーヘッドのために遅くなります.

- リモートポート –これにより、データをトンネリングするリモートポートを選択できます.

- ポート1194 –これは標準のOpenVPNポートです.

- ポート8080 –これは、HTTP Webサービスのポート80の代替ポートです。プロキシポートに一般的に使用されます.

- ポート9201 –これは、モバイルデバイスのWAP(ワイヤレスアプリケーションプロトコル)サービスに使用されるポートです。.

- ポート53 –これはDNSがリクエストに使用するポートです.

- ローカルポート –これにより、データを送信するローカルポートを設定して、リモートポートにリダイレクトすることができます。.

- ポート転送 –これをオンにすると、リモートユーザーが接続できるアプリケーションをセットアップできます。リモートユーザーがデバイスに正常に接続するには、デバイス名とポート番号を知っている必要があります。.

- ポート転送は次のゲートウェイを介してのみ行われます:CAトロント、CAノースヨーク、オランダ、スウェーデン、スイス、フランス、ドイツ、ロシア、ルーマニア、イスラエル.

- ポート転送を有効にして再接続した後、メニューアイコンの上にマウスを置くと、アプリケーションに配置するポート番号が表示されます.

- これはあなたのプライバシーを減らします.

- VPNキルスイッチ –設定すると、VPN接続が切断された場合、デバイスからのすべてのインターネットトラフィックが強制終了されます.

- 接続が再開すると、インターネットトラフィックが復元されます.

- キルスイッチを無効にするか、VPNクライアントを終了すると、通常のインターネット操作も復元されます.

- IPv6リーク保護 –これは、VPNの使用中にIPv6要求を無効にします.

- 小さなパケット –これは、データを小さなパケットで転送し、一部のファイアウォールまたはセットアップでのネットワークの問題を修正できます。.

ポート転送、VPNキルスイッチ、およびIPv6リーク保護の下に表示されるリンクをクリックすると、その特定の設定に関する詳細情報を含むプライベートインターネットアクセスWebサイトのガイドに移動します。左下の画像の「暗号化」ボタンをクリックすると、右下の画像に示すように、接続設定が暗号化オプションに置き換えられます.

暗号化画面には、変更可能な次の設定があります。

- データ暗号化 –これは、コンピューターとPIAサーバー間に最初の安全なトンネルが確立された後、すべてのインターネットトラフィックを暗号化および復号化するために使用される暗号化です。.

- AES-128 – Advanced Encryption Standard(AES)は、米国連邦情報・技術局(NIST)が選択したプロトコルであり、米国政府が一部の秘密文書に使用するプロトコルです。これは、128ビットキーのAES-128 CBC(Cipher Block Chaining)を使用し、ほとんどの用途で最高のパフォーマンスを提供するはずです。.

- AES-256 –これは上記と同じ暗号化アルゴリズムを使用します。 AES-256 CBCは256ビットのキーを使用するため、より安全で低速です。これは、いくつかの最高機密文書のために米国政府によって使用されます.

- Blowfish – AESの代替として、128ビットキーのBlowfish-128 CBCを使用します。これは安全なアルゴリズムであり、NIST標準コンペティションの次点の1つでした。.

- なし–これはデータを暗号化せず、IPを隠すだけなので、VPNが疑似プロキシとして使用されていることを意味するため、お勧めしません。あなたはあなたのデータがあなたの知らないうちに第三者によって記録される受動的な攻撃を受けやすいでしょう。これは、ジオブロックを削除するために使用できます.

- データ認証 –これは、アクティブな攻撃(エンティティがメッセージにパケットを追加または削除する攻撃)から保護するためにすべてのデータを認証するアルゴリズムを指します.

- SHA1 –これは、160ビットのキーでHMAC(Key-Hash Message Authentication Code)を使用します.

- SHA256 –これは256ビットのキーでHMACを利用するため、より低速です.

- なし–これにより、攻撃者がメッセージを傍受し、知らないうちにVPNサーバーに送信する前にメッセージを変更する、外部ソースからのアクティブな攻撃または中間者攻撃(MitM)が発生します。.

- ハンドシェーク –これは、初期の安全な接続を確立し、詐欺師ではなくPIA VPNサーバーと通信していることを確認するアルゴリズムです。したがって、ハンドシェイクという名前です。プライベートインターネットアクセスは、この接続にTransport Secure Layer v1.2(TSL 1.2)を使用し、すべての証明書はSHA512を使用して署名されます.

- RSA-2048 –これは、2048ビットのエフェメラルDiffie-Hellman(DH)鍵交換と2048ビットのRSA証明書を検証に使用します.

- RSA-3072 –これは上記と同じアルゴリズムを使用し、鍵交換とRSA証明書の両方に3072ビットを使用します.

- RSA-4096 –これは、鍵交換とRSA証明書の両方に4096ビットを使用する上記と同じアルゴリズムを使用します.

- ECC-256k1 —検証用のエフェメラル楕円曲線DH鍵交換および楕円曲線デジタル署名アルゴリズム(ECDSA)証明書。ビットコインがトランザクションに使用する曲線である曲線secp256k1(256ビット)は、鍵交換と証明書の両方に使用されます.

- ECC-256r1 —上記と同じですが、曲線prime256v1(256ビット、secp256r1とも呼ばれます)が鍵交換と証明書の両方に使用されます.

- ECC-521 —上記と同様ですが、曲線secp521r1(521ビット)が鍵交換と証明書の両方に使用されます.

Mac OS XクライアントのデフォルトはAES-128 / SHA1 / RSA-2048で、ほとんどのユーザーにパフォーマンスとセキュリティの最適なバランスを提供します。 「デフォルト設定」リンクをクリックすると、WebサイトのVPN暗号化ページに移動します.

以下は、エンドポイントの暗号化設定の一部と、それらの使用または非使用に関する役立つ提案です。.

- 最大の保護 – AES-256 / SHA256 / RSA-4096:これは、データの最大のセキュリティを必要とし、余分な速度の低下を気にしない人向けです。.

- デフォルトの推奨保護 – AES-128 / SHA1 / RSA-2048:これは、速度と保護の最適なバランスを提供し、ほとんどのユーザーにとって最適な設定です。.

- リスキーな – AES-128 / None / RSA-2048:この構成は、ハッカーがメッセージを傍受し、受信者に送信する前にメッセージを変更するアクティブなMitM攻撃の影響を受けます。.

- 全速力安全 –なし/なし/ ECC-256k1:これは、外部のサードパーティ(ハッカー)からのアクティブおよびパッシブ攻撃の両方の影響を受けます。あなたのIPだけが隠されているので、VPNがないかもしれません。これにより、接続はSOCKSプロキシのように機能します.

プライベートインターネットアクセスMac OS Xクライアントは、今日の業界で最も美しいVPNクライアントではないかもしれませんが、キルスイッチ、IPv6インターネットトラフィックの無効化、小さなパケットなど、VPNで使用できる最も高度な機能のいくつかを提供します。これは、より技術的なユーザーにとって魅力的です。同時に、ほとんどの用途に最適なシンプルモードがあります。 VPNサーバーの1つに接続するために必要なのは、メニュー領域のクライアントアイコンをクリックしたときに表示されるリストからその場所を選択することだけです。それほど簡単にはなりません.

クには、次の設定があります。

RSA-2048 –これは、2048ビットのRSA鍵を使用するため、より安全です。これは、PIA Mac OS Xクライアントのデフォルトのハンドシェイクプロトコルです。

RSA-3072 –これは、3072ビットのRSA鍵を使用するため、より安全です。これは、より高度なセキュリティを必要とするユーザーに推奨されます。

RSA-4096 –これは、4096ビットのRSA鍵を使用するため、最も安全です。これは、非常に高度なセキュリティを必要とするユーザーに推奨されます。

なし–これは、ハンドシェイクを行わず、VPNサーバーとの接続を確認しないため、攻撃者がVPNサーバーになりすますことができます。これは、ジオブロックを削除するために使用できます。

これらの設定を変更するには、暗号化画面の下部にある「保存」ボタンをクリックします。これにより、クライアントの設定が更新されます。私はPIA Mac OS Xクライアントを使用しており、非常に満足しています。それは非常に使いやすく、セキュリティに優れています。私は、PIAを使用することを強くお勧めします。

クには、次の設定があります。

RSA-2048 –これは、2048ビットのRSA鍵を使用するため、より安全です。これは、ほとんどの用途で最適です。

RSA-3072 –これは、3072ビットのRSA鍵を使用するため、より安全です。これは、より高度なセキュリティが必要な場合に使用されます。

RSA-4096 –これは、4096ビットのRSA鍵を使用するため、最も安全です。これは、非常に高度なセキュリティが必要な場合に使用されます。

なし–これは、ハンドシェイクを行わず、VPNサーバーとの接続を確認しないため、攻撃者がVPNサーバーになりすますことができます。これは、ジオブロックを削除するために使用できます。

これらの設定を変更するには、暗号化画面の下部にある「保存」ボタンをクリックします。これにより、設定が保存され、クライアントが再起動されます。これらの高度な設定は、通常のユーザーには必要ありませんが、より高度なセキュリティが必要な場合に役立ちます。