بگذارید با اعلام اینکه شرکت در پشت OpenVPN هستند ، بررسی شرکت OpenVPN را شروع کنیم. با بیش از پنج میلیون بار از زمان آغاز به عنوان پروژه OpenVPN در سال 2002 ، آن را به یک نرم افزار استاندارد VPN استاندارد در فضای شبکه منبع باز تبدیل کرده است. برای کسانی که با آن آشنا نیستند ، OpenVPN یک راه حل سریع ارتباطی سریع ، قابل اعتماد و فوق العاده اینترنتی است. اعتقاد بر این است که بهترین پروتکل موجود برای ایجاد شبکه های خصوصی مجازی امن (VPN) است. در نتیجه ، زیرساخت اصلی بهترین خدمات VPN را تشکیل می دهد. علاوه بر نرم افزار منبع باز جامعه برنده جوایز ، OpenVPN Inc. خدمات VPN خود را از طریق تونل خصوصی ارائه می دهد که آخرین ویژگی های نسخه OpenVPN آنها را پیاده سازی می کند. آنها همچنین یک راه حل کامل را از طریق بسته های مختلف OpenVPN Access Server ارائه می دهند.

قبل از ظهور عصر اینترنت ، بیشتر شرکت هایی که می خواستند دفاتر خود را به هم متصل کنند ، مجبور بودند از خطوط T1 و معماری های ستون فقرات اضافی استفاده کنند. این اجازه می دهد تا شبکه های محلی که توسط دفاتر شرکتی استفاده می شوند به WAN ها پیوند دهند. این بسیار گران بود بنابراین محدود به شرکتهای بزرگتر شد. اولین VPN هایی که با استفاده از IPSec پیاده سازی شدند بسیار پیچیده بود و فقط توسط متخصصین امنیتی قابل درک بودند. این اجرای محدود برای افرادی که توانایی این متخصصان را از شرکتهایی مانند سیسکو و مایکروسافت فراهم آورده اند. برای پیچیده تر کردن این مسئله ، این راه حل های اختصاصی اغلب با یکدیگر ناسازگار بودند.

با گسترش روزافزون اینترنت ، مشاغل کوچکتر شروع به استفاده از VPN کردند و نیاز به راه حل های سریعتر و ارزان تر افزایش یافت. در عین حال امنیت اینترنتی SSL / TSL به دلیل استفاده از آن در صنعت مالی محبوبیت بیشتری پیدا کرد و این به تجارت تجاری VPN متصل شد که SSL VPN را فراهم می کرد که به کاربران از راه دور امکان دسترسی ایمن به LAN های اداری را از راه دور از طریق اینترنت عمومی فراهم می کرد. به زودی تعداد بیشتری از کاربران اینترنت به دنبال راه حلهای اینترنتی ایمن بودند که توسعه آن آسان تر و سریعتر بود. در همان زمان ، شبکه های مستقر در لینوکس زمینه ای را برای آزمایش این راه حل های جدید با استفاده از دستگاه های شبکه مجازی TUN / TAP فراهم کردند.

OpenVPN: ستون فقرات تجارت OpenVPN Inc.

تاریخچه کمی درباره OpenVPN

در زیر خلاصه ای از مصاحبه ارائه شده توسط جیمز یونان ، خالق OpenVPN در مورد چگونگی آمدن او برای تهیه آن ارائه شده است.

ایده اصلی در مورد نیاز به ابزاری مانند OpenVPN در حالی که به دنیا سفر می کرد ، در حالی که همزمان نیاز به حفظ یک دوربینی قابل دستیاب داشت ، به دست او رسید. وی در حالی که از طریق آسیای میانه ، روسیه و مناطق دیگر با تعداد غیرمعمول هکرهای بسیار با استعداد سفر می کرد ، وی به ابزارهای امنیتی لینوکس که برای ارتباط از راه دور استفاده می شود ، علاقه مند شد..

وی هنگام تحقیق در مورد این ابزارها ، فهمید که اساساً دو قطار فکری در رابطه با فناوری های VPN وجود دارد. وی این اردوگاه ها را “امنیت اول” و “اولین قابلیت استفاده” نامید. اردوگاه امنیتی IPSec و FreeSwan اعتقاد داشتند که محکوم کردن استحکام و قابلیت استفاده به نفع دستیابی به امنیت مناسب. با این حال ، این برنامه های IPSec VPN را پیچیده و اجرای آن دشوار کرده است.

این امر منجر به اردوگاه های غیر IPSec (VTun ، Cipe و غیره) شد که به دلیل نیاز به یک VPN اکنون و زمان توسعه IPSec VPN بسیار طولانی بود. بنابراین آنها تصمیم گرفتند که آسان تر ساختن خودشان به جای مبارزه با مشکلات نصب IPSec راحت تر باشند. گروه قابلیت استفاده در جنبه شبکه ارتباطات از راه دور امن است. این امر منجر به نوآوری در بسیاری از ارائه دهندگان VPN امروزه ، آداپتورهای شبکه مجازی “TUN” یا “TAP” شد. آداپتورهای TAP اتصالات شبکه اترنت مورد استفاده در شبکه های محلی را تقلید می کنند و آداپتورهای TUN نقطه IP را به نقاط اتصال و NAT مورد استفاده توسط روترها شبیه سازی می کنند..

وی پس از در نظر گرفتن این دو و زمینه VPN با منبع باز ، تصمیم گرفت که گروه قابلیت استفاده ایده درستی در مورد شبکه سازی و ساده تر کردن اجرای آن داشته باشد. در حالی که در همان زمان ، SSH ، SSL / TSL و IPSec در مورد سطح امنیتی مورد نیاز برای شبکه های خصوصی که در سراسر اینترنت عمومی کار می کردند درست بودند. بنابراین مفهوم او از آنچه می تواند OpenVPN شود آغاز شد.

اگرچه IPSec در زمان شروع توسعه راه حل VPN خود استاندارد فعلی برای فناوری VPN بود. وی به دلیل پیچیدگی و تعامل هسته هسته در برابر آن تصمیم گرفت. او یک مسئله بالقوه را دید زیرا به طور کلی تصور می شود که پیچیدگی دشمن امنیت است. علاوه بر این ، او این تعامل را به عنوان یک نقص طراحی نگاه کرد که در آن عدم موفقیت یک مؤلفه می تواند منجر به نقض امنیت فاجعه بار شود.

در نتیجه ، او به SSL که به عنوان جایگزین IPSec برای امنیت اینترنت در حال رشد است ، مورد استفاده قرار گرفت و برای تأمین امنیت وب سایتها مورد استفاده قرار گرفت. بنابراین او برای SSL / TSL برای مؤلفه امنیتی ابزار جدید VPN خود مستقر شد. از آنجا که به شدت به کتابخانه OpenSSL تکیه داده و از منبع آزاد بود ، وی تصمیم گرفت آنرا Open VPN بنامد.

بنابراین ، چه چیزی OpenVPN را خاص می کند?

این نرم افزار منبع باز است

این نرم افزار رایگان و منبع باز است. دوم اینکه ، از زمان معرفی آن در سال 2002 ، یکی از بزرگترین اجتماعات کاربران در فضای منبع باز را بدست آورد. این جامعه متشکل از کارشناسان رمزنگاری ، سرگرمی و متخصصان فناوری اطلاعات از سراسر جهان است. در نتیجه ، آن را به بررسی گسترده ای از هر دو قابلیت استفاده آن ، و همچنین امنیت رمزنگاری آن ارائه شده است. علاوه بر این ، کتابخانه OpenSSL که رمز امنیتی اصلی آن را تشکیل می دهد ، همچنین منبع باز است و بیش از بیست سال مورد نقد و بررسی کارشناسان امنیتی و کاربران عادی در سراسر جهان است. این باعث می شود OpenVPN یکی از پرکاربردترین کتابخانه های رمزنگاری شده باشد که منجر به پیشرفت بیشتر در امنیت آنلاین ارائه شده می شود. این پیشرفت های جدید سپس در نسخه های OpenVPN پی در پی گنجانده شده است.

حسابرسی های تست و امنیت جامعه

برای درک اینکه چه چیزی OpenVPN را به عنوان پرکاربردترین پروتکل VPN در جهان تبدیل می کند ، باید بررسی کنید که چگونه این امنیت از اتصالات شبکه شما مقابله می کند. OpenVPN Inc. از ترکیبی از نظرات کاربران و تست استفاده می کند تا به طور مداوم عملکرد و امنیت آنلاین نرم افزار خود را بهبود ببخشد. علاوه بر این ، OpenVPN تحت کنترل های امنیتی دوره ای و رمزنگاری کد آن قرار می گیرد. دو مورد آخر در اوایل سال 2023 انجام شده است. بخش های زیر اهمیت هر دو در افزایش سهولت استفاده ، بهره وری و امنیت کد OpenVPN را نشان می دهد.

حسابرسی داخلی OIA با بودجه PIA و مستقل OSTIF از OpenVPN 2.4

یکی توسط دکتر متیو گرین ، دکترا ، رمزنگاری مشهور و استاد دانشگاه جان هاپکینز انجام شد. این مطالعه توسط دسترسی به اینترنت خصوصی تأمین شد و خلاصه کامل را می توان در اینجا یافت. ممیزی جداگانه دیگری توسط صندوق بهبود فناوری منبع باز (OSTIF) با استفاده از مهندسین QuarksLab ، شرکت مستقر در پاریس که Veracrypt را نیز ممیزی کرده است ، انجام شده است. سؤالات مطرح شده توسط این ممیزی توسط گزارش ویکی انجمن OpenVPN منتشر شده با نسخه بروزرسانی OpenVPN 2.4.2 منتشر شده که جدی ترین این موارد را برطرف کرده است.

دخالت جامعه و فازی برای بهبود امنیت کد

پس از ممیزی های اخیر و انتشار OpenVPN 2.4.2 ، Guido Vranken ، یک عضو جامعه تصمیم گرفت یک Fuzzer اتوماتیک را در برابر کد جدید اجرا کند. برای کسانی که نمی دانند Fuzzer چیست ، این یک نرم افزار خودکار است که برای تست کد جدید استفاده می شود. روش تست شامل ارائه ورودی نامعتبر ، غیر منتظره و تصادفی به کد و سپس مشاهده نحوه مقابله با آن است. آزمایش فازی یا فازی همانطور که معمولاً برای استثنائاتی که از داده های نامعتبر مشاهده می شود مانیتور نامیده می شود که شامل کدهای خطایی ناشی از وقوع ، خرابی ، خرابی شرایط فرض شده توسط کد است اما به درستی مورد آزمایش قرار نگرفته و نشت امنیتی حافظه را در بر می گیرد. هدف وی این بود که نشان دهد ممیزی دستی برای آزمایش کامل کد جدید کافی نیست و این کدها باید در معرض الگوریتم های Fussing قرار بگیرند. وی برخی از آسیب پذیری های اضافی را که توسط ممیزی ها یافت نشد ، کشف کرد. شرکت OpenVPN در OpenVPN 2.4.3 و 2.3.17 به همراه برخی موارد غیرمرتبط دیگر به این موارد پرداخته است.

امنیت OpenVPN?

در زیر خلاصه ای سریع از whitepaper ، OpenVPN و SSL VPN Revolution ، توسط چارلی هونر است.

برای درک اینکه نیاز به یک VPN Secure نیاز دارد ، باید برخی از اصول رمزنگاری را درک کنید. ما می دانیم که بیشتر خوانندگان فکر می کنند که این یک علم بسیار فنی و پیچیده است. اشتباه است و بنابراین آسان است. در غیر این صورت ، همانطور که حسن اظهار تاسف کرد: “چیز بدتر از امنیت بد ، امنیت بد است که باعث ایجاد توهم امنیت خوب می شود.” خوشبختانه ، محصولاتی مانند OpenVPN ، امنیت مناسب را برای اجرای صحیح آسان تر می کند. مؤلفه دیگر یک VPN خوب این است که آنها به راحتی قابل اجرا هستند و عملکردی سریع ارائه می دهند.

اهداف امنیت اطلاعات

امنیت اطلاعات به چهار هدف اساسی وابسته است. این موارد را می توان به شرح زیر خلاصه کرد:

- محرمانه بودن – به مخفی کردن داده های شما از چشم کنجکاو اشاره دارد.

- تمامیت – شامل تأیید صحت عدم تغییر داده های شما در هنگام انتقال است.

- احراز هویت – به این معنی است که شما می توانید مطمئن باشید مشتری یا سرور ارتباط برقرار شده با کسی است که فکر می کنید آنها هستند.

- عدم رد – اطمینان می دهد که موجودی که با شما در حال برقراری ارتباط هستید نمی تواند بعداً انکار کند که او داده هایی را که دریافت کرده اید ارسال کرده است.

به منظور رسیدگی صحیح به این اهداف ، کارشناسان امنیتی از آنچه معمولاً به عنوان رمز اولیه رمزنگاری در صنعت استفاده می شود استفاده می کنند.

چهار رمزنگاری اولیه اولیه

- رمزهای متقارن – الگوریتم های بلاک سریع هستند که از همان کلید برای رمزگذاری و رمزگشایی داده ها استفاده می کنند که برای محرمانه بودن داده ها استفاده می شوند..

- پیام هضم می شود – توابع ریاضیاتی هستند که یک پیام را به طول ثابت متن رمزگذاری رمزگذاری می کنند که برای بررسی صحت پیام استفاده می شوند.

- رمزهای نامتقارن – روش های دیگری مانند رمزگذاری کلید عمومی (PKI) هستند که می توانند برای تأیید هویت اشخاصی که با یکدیگر صحبت می کنند ، استفاده شوند.

- امضاهای دیجیتال – ترکیبی از هضم پیام و PKI است که وقتی با هم استفاده می شوند یکپارچگی پیام را ارائه می دهند اما همچنین عدم رد آن هستند.

اکنون که اهداف امنیت اطلاعات خوب و ابزارهای اساسی را که برای دستیابی به آنها استفاده می شود ، می دانیم. بگذارید ببینیم که چگونه از آنها استفاده می شود تا اساس یک شبکه خوب VPN را تشکیل دهد.

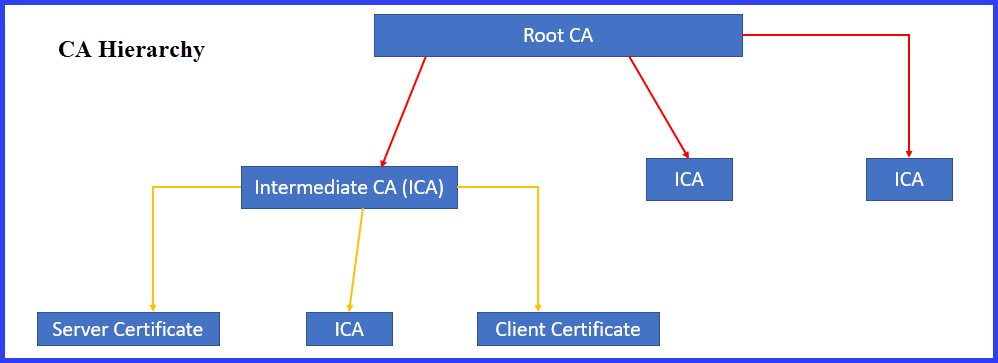

مقامات معتبر گواهی

ابتدا ایده کلیدهای خصوصی / عمومی شخصی برای هر میزبان که می خواهید با آنها ارتباط برقرار کنید نشان داده شده است که مشکل ساز است زیرا برای هر میزبانی که به آن وصل می شوید به یک کلید عمومی متفاوت نیاز دارید. این امر همچنین منجر به ایجاد مشکل در سایت های تجارت الکترونیکی HTTPS می شود. تصور کنید که برای هر وب سایتی ایمن که بازدید می کنید ، به یک کلید جداگانه احتیاج دارید. برای غلبه بر این مشکلات مقیاس پذیری که HTTPS و TSL در مورد PKI با آن روبرو هستند ، مقامات معتبر گواهینامه (CA) تأسیس شدند. CA ، صدور گواهینامه های دیجیتالی که پرونده های داده کوچکی هستند که حاوی شناسنامه هستند که توسط کلید خصوصی CA امضا شده اند. ایده این است که به سازمان صدور گواهینامه میانه (ICA) به ریشه CA اعتماد می شود.

دستی OpenVPN

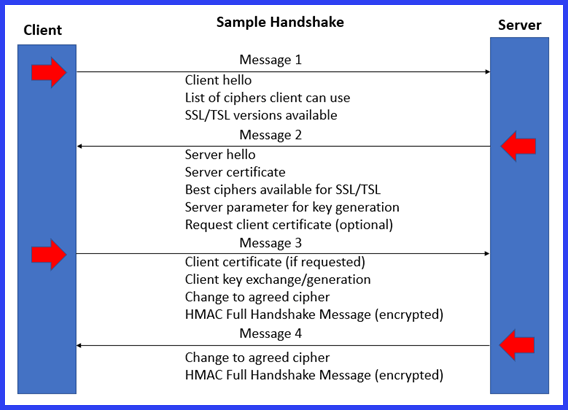

ما در بسیاری از بررسیهای VPN در مورد لرزش دست صحبت کرده ایم. بگذارید نگاهی بیندازیم که چطور این دستبند در OpenVPN کار می کند. می توان به عنوان چهار پیام بین مشتری و سرور فکر کرد:

پیام 1

مشتری برای شروع دست زدن به پیام سلام ارسال می کند. این تبریک شامل لیستی از رمزهایی است که مشتری از آنها پشتیبانی می کند و یک بیت تصادفی. این نسخه همچنین شامل نسخه های SSL / TSL است که اجازه می دهد.

پیام 2

سرور پیام سلام را برمی گرداند. تبریک سرور گواهی سرور را شامل می شود که شامل کلید عمومی آن است که توسط کلید خصوصی CA امضا شده است. همچنین رمزهایی را از بالاترین نسخه SSL / TSL مشترک بین مشتری و سرور انتخاب و ارسال می کند. سپس پارامتر لازم را برای تولید نیمی از کلید مشترک سرور (RSA ، DHE ، ECDHE و غیره) ارسال می کند..

پیام 3

پیام 3

مشتری از کلید عمومی CA برای تأیید هویت سرور استفاده می کند و سپس کلید عمومی خود را بازیابی می کند. مشتری سپس از کلید عمومی سرور روی پیام استفاده می کند تا پارامتر سرور را برای تولید راز پیش استاد دریافت کند. سپس در صورت درخواست گواهینامه خود را به سرور می فرستد. مشتری همچنین از کلید عمومی سرور برای رمزنگاری اسرار پیش استاد به عنوان بخشی از مرحله Client Key Exchange / Generation استفاده می کند. سپس کلید master را محاسبه کرده و به رمزگذار انتخاب شده سوئیچ می کند. در مرحله بعدی مقدار هش کل دستیابی را انجام می دهد ، آن را با رمزگذاری شده رمزگذاری می کند ، و آن را به سرور می فرستد تا اطمینان حاصل کند که آنها در مورد همان صفحه مورد بحث در مورد دستی هستند. HMAC احراز هویت و عدم رد اعتبار تست را ارائه می دهد.

سرور از کلید عمومی CA برای تأیید اعتبار مشتری استفاده می کند. فقط سرور کلید خصوصی لازم برای حل و فصل پیش استاد را دارد. پس از انجام این کار ، استاد مشترک را محاسبه می کند. پس از تأیید هر دو انتها ، چهار کلید مختلف ایجاد می شود: یک کلید ارسال HMAC ، یک کلید دریافت HMAC ، یک کلید ارسال رمزگذاری / رمزگشایی و یک کلید دریافت رمزگذاری / رمزگشایی در مرحله تولید کلید.

پیام 4

سرور به رمز انتخاب شده تغییر می یابد ، پیام ارسال شده توسط مشتری را رمزگشایی می کند و بررسی می کند که آنها موافق هستند. سپس تست پایان HMAC خاص خود را ایجاد کرده و آن را برای مشتری ارسال می کند. هنگامی که مشتری این کار را رمزگشایی کرد و هر دو طرف توافق کردند که همه چیز به درستی ارسال و دریافت شده است ، دست زدن به پایان می رسد.

رمزگذاری پیام متقارن بعدی

تمام پیام های بعدی با استفاده از رمزگذاری شده رمزگذاری می شوند و از HMAC برای یکپارچگی داده ها ، تأیید اعتبار و عدم رد کردن استفاده می کنند. کلیدها بطور دوره ای از طریق کانال کنترل جداگانه احیا می شوند تا محرمانه ای کامل برای ارتباط با یک دوره انتقال بین تغییرات کلیدی فراهم شود ، بنابراین باعث حداقل تداخل می شود.

به عنوان مثال رمزگذاری

نمونه ای از رمزنگاری معمولی است DHE–RSA–AES256–SHA256. قسمت های رمزگذاری به شرح زیر است:

- DHE – به معنای استفاده از تبادل کلید Diffie-Hellman با کلیدهای گذر است که رازآفرینی کامل به جلو را فراهم می کند

- RSA – از گواهینامه های احراز هویت اشخاص استفاده می کند (باید حداقل از 2048 بیت استفاده کند).

- AES256 – رمزگذاری متقارن است که برای پیام های محرمانه استفاده می شود.

- SHA256 – کد تأیید اعتبار پیام (HMAC) را که برای تأیید صحت پیام و صداقت پیام استفاده می شود ، نشان می دهد.

ویژگی های OpenVPN

مطالب قبلی نشان می دهد که چگونه نرم افزار OpenVPN از OpenSSL به عنوان اساس امنیت اصلی آن استفاده می کند. همچنین دارای گزینه های پیکربندی است که به آن کمک می کند تا امنیت خود را در مقابل حملات ناشناخته و سایر برنامه نویسی برای بهبود امنیت خود ایمن تر کنید. به طور خاص ، کد امنیتی را از کد حمل و نقل جدا می کند که باعث می شود آن را به راحتی در اختیار انواع سیستم عامل ها قرار دهید. سایر ویژگی های OpenVPN عبارتند از:

- انعطاف پذیری – با استفاده از آداپتورهای TAP (پل اترنت) و TUN (IP روتینگ تونل).

- کارایی – کد سریع اجرا می شود و هیچ محدودیتی در تونل های پشتیبانی شده ندارد.

- عرضی NAT – آسانتر ساخته شده است.

- تأیید هویت چندگانه – روشهایی که شامل کلیدهای از قبل به اشتراک گذاشته شده و گواهینامه های PKI با پشتیبانی کامل از رازداری رو به جلو هستند.

- سهولت پیکربندی – به این معنی است که شخصی که دارای برخی از امنیت فنی و دانش شبکه می باشد می تواند آن را نصب کند در حالی که همچنان برخلاف VPN های مبتنی بر IPSec ، از امنیت بالایی برخوردار است. کاربران جدیدی که می خواهند از جدیدترین امنیت OpenVPN Inc. OpenVPN استفاده کنند ، باید سرویس VPN Tunnel Private خود را بررسی کنند. همچنین می توانید لیست بهترین VPN های شخصی خود را بررسی کنید.

همچنین با استفاده از قوانین ساده و جداول IP ، امکان تعادل و عدم موفقیت بار را فراهم می آورد. سرانجام OpenVPN Access Server برای مدیریت مرکزی این امکان را فراهم می آورد که آن را به یک راه حل ایده آل برای شرکتها در هر اندازه تبدیل کند.

راه حل کامل VPN برای فرد ، SME یا Enterprise

OpenVPN Access Server یک راه حل کامل نرم افزاری برای تونل کردن شبکه VPN است که قابلیت های سرور OpenVPN ، قابلیت های مدیریت شرکت ، بسته های نرم افزاری OpenVPN Connect UI و بسته های نرم افزاری OpenVPN Client را ادغام می کند. می توان آن را در محیط های Windows ، MAC ، Linux ، Android و iOS نصب کرد. این پشتیبانی از طیف گسترده ای از تنظیمات. این شامل همه چیز از دسترسی از راه دور ایمن و بزرگ از راه دور به شبکه داخلی شما ، کنترل متمرکز یک شبکه تجاری کوچک ، تا کنترل دقیق وسایل مجازی و منابع شبکه ابری خصوصی است..

سرور دسترسی OpenVPN از سه مؤلفه اصلی تشکیل شده است:

- سرور OpenVPN – سرور VPN مؤلفه اساسی در OpenVPN Access Server است که تمام زمینه های پس زمینه را انجام می دهد. این نرم افزار دارای یک رابط کاربری گرافیکی وب است که به مدیریت اجزای اصلی سرور VPN کمک می کند.

- رابط کاربری وب / مدیر UI – رابط کاربری وب باعث می شود تا یک رابط مدیریت آسانتر در OpenVPN Access Server ایجاد شود. در Admin Web Interface یک مدیر می تواند گزینه های VPN مانند مسیریابی ، مجوزهای کاربر ، تنظیمات شبکه سرور ، احراز هویت و گواهینامه ها را مدیریت کند.

- مشتری را وصل کنید – Connect Client Interface جزء OpenVPN Access Server است که به کاربران امکان می دهد مستقیماً از طریق مرورگر وب خود به VPN متصل شوند. Connect Client همچنین به کاربران گزینه می دهد تا پرونده های پیکربندی خود را که می تواند در سایر مشتری های OpenVPN استفاده شود بارگیری کند.

سرور تست رایگان

شما می توانید OpenVPN Access Server را به صورت رایگان بارگیری کنید. این برنامه دارای دو پروانه رایگان مشتری برای اهداف آزمایش است. این بدان معناست که می توانید با قرار دادن نرم افزار سرور روی رایانه خانگی خود ، یک شبکه شخصی شخصی VPN ایجاد کنید و سپس مشتری را روی لپ تاپ و دستگاه تلفن همراه خود نصب کنید. با این کار امکان دسترسی ایمن و از راه دور از هر دو دستگاه به شبکه خانگی شما فراهم می شود.

VPN برای شرکتهای کوچک و متوسط

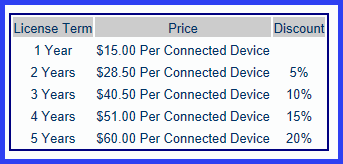

اگر بعد از بارگیری و آزمایش سرور دسترسی OpenVPN می خواهید آن را اندازه گیری کنید ، به راحتی در اندازه مشاغل شما مقیاس می یابد. می توانید مجوزهای مشتری بیشتری خریداری کنید. هر یک از مجوزها 15 دلار در سال هزینه دارند و آنها در بانک های ده گانه فروخته می شوند ، این بدان معنی است که شما باید حداقل 10 مجوز برای کل 150 دلار خریداری کنید. آنها تخفیف هایی را با شرایط سال دیگر ارائه می دهند.

VPN برای Enterprise و Cloud

OpenVPN Access Server یک راه حل کامل VPN Cloud برای تونل کردن شبکه ایمن کامل است. IT قابلیت های سرور OpenVPN ، قابلیت های مدیریت سازمانی ، بسته های نرم افزاری OpenVPN Connect UI و OpenVPN Client را با هم ادغام می کند. این برنامه می تواند محیط های سیستم عامل Windows ، Mac و Linux را در خود جای دهد. OpenVPN Access Server می تواند با Amazon Cloud ، Microsoft Azure و Google Cloud همکاری کند. هزینه بر اساس این است که مجوز خود (BYOL) را وارد کنید + هزینه ابر را متحمل شوید.

اتصال OpenVPN

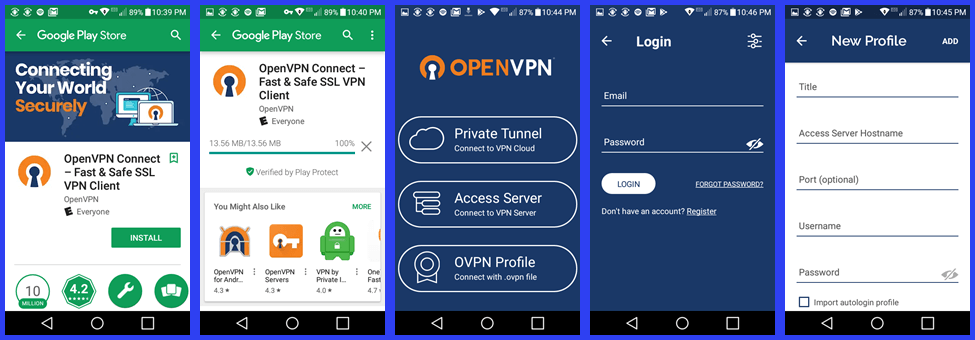

نصب OpenVPN Connect

OpenVPN Connect را می توان از فروشگاه Google Play بارگیری کرد. این برنامه رسمی VPN برای آندروید است که توسط OpenVPN ، Inc تهیه شده است. این یک مشتری جهانی است که مجموعه کاملی از محصولات OpenVPN را ارائه می دهد:

- تونل خصوصی – یک سرویس VPN شخصی است که توسط OpenVPN Inc ارائه شده است.

- دسترسی به سرور – راه حل سرور را برای همه چیز از SMB تا شرکت ارائه می دهد.

- سرور سازگار OpenVPN – یک راه حل برای سرورهای خود میزبان یا VPN های سازگار با OpenVPN است.

OpenVPN Connect بدون در نظر گرفتن پیچیدگی سازمان یا پهنای باند شما در تمام دستگاه ها یکپارچه عمل می کند.

با استفاده از OpenVPN Connect

بسته به خدمتی که می خواهید از آن استفاده کنید ، به یک سرور سازگار OpenVPN ، سرور دسترسی یا اشتراک خصوصی تونل نیاز دارید:

اگر می خواهید یک سرویس VPN شخصی داشته باشید ، روی “تونل خصوصی” ضربه بزنید. اگر از قبل حساب کاربری دارید ، اعتبار خود را وارد کنید. در غیر این صورت ، می توانید برای آزمایش آزمایشی 7 روزه خود ثبت نام کنید. با ضربه زدن روی “Access Sever” صفحه نمایه باز می شود. برای دسترسی به شبکه VPN شغلی ، نام میزبان ، نام کاربری و رمز عبور تهیه شده توسط سرپرست خود را وارد کنید. سرانجام ، شما می توانید “نمایه OVPN” را برای وارد کردن پرونده .ovpn از سرویس سازگار با ما در میان بگذارید.

مهم نیست که کدام انتخاب را انجام دهید ، به برخی از بهترین امنیت OpenVPN موجود دسترسی خواهید داشت. همه ترافیک اینترنت شما با اطمینان رمزگذاری می شود و به سرور مقصد شما تونل می شود.

نتیجه گیری

OpenVPN Inc. یک شرکت پشت OpenVPN ، استاندارد de-facto از نرم افزار منبع باز برای امنیت ارتباطات اینترنتی شما است. این پروژه به عنوان پروژه OpenVPN در سال 2002 آغاز شد و یکی از بزرگترین انجمن های کاربران در فضای منبع باز را بدست آورد..

امنیت در درجه اول از طریق کتابخانه OpenSSL است. با این حال از طریق تنظیمات پیکربندی خود دارای ویژگی های امنیتی اضافی است. از طریق درایور TUN می توان آن را به عنوان یک پل اترنت نصب کرد. OpenSSL و OpenVPN به دلیل پایگاه کاربر بزرگ خود ، دو کد پرکاربردترین منبع منبع باز هستند. OpenVPN همچنین برای بررسی آسیب پذیری ها ، تحت ممیزی امنیتی دوره ای قرار می گیرد. در صورت یافتن آنها ، در نسخه بعدی به آنها پرداخته می شود.

OpenVPN همچنین از طریق سرور دسترسی OpenVPN خود یک راه حل کامل VPN دارد. این یک راه حل کامل VPN برای تونل زنی شبکه ایمن کامل است که قابلیت های سرور OpenVPN ، مدیریت شرکت ، بسته های نرم افزاری OpenVPN اتصال ساده و بسته های نرم افزاری OpenVPN Client را ادغام می کند. قابل نصب بر روی دستگاه های Windows ، MAC ، Linux ، Android و iOS است. OpenVPN Access Server از طیف گسترده ای از تنظیمات پشتیبانی می کند. این می تواند برای تهیه یک راه حل VPN برای افراد ، مشاغل کوچک و متوسط یا شرکتهای بزرگ استفاده شود. همچنین می توان آن را بر روی ماشینهای فیزیکی ، وسایل مجازی یا در محیط ابری اجرا کرد.

پیام 3

پیام 3

یک نظر در مورد OpenVPN:

OpenVPN یکی از بهترین نرم افزارهای VPN است که در فضای شبکه منبع باز توسعه یافته است. با بیش از پنج میلیون بار استفاده از آن از سال 2002 ، OpenVPN به یک استاندارد VPN قابل اعتماد و امن تبدیل شده است. این نرم افزار منبع باز با حسابرسی های تست و امنیت جامعه و حسابرسی داخلی OIA با بودجه PIA و مستقل OSTIF از OpenVPN ، امنیت بالایی را برای کاربران خود فراهم می کند. همچنین ، OpenVPN Inc. خدمات VPN خود را از طریق تونل خصوصی ارائه می دهد که آخرین ویژگی های نسخه OpenVPN آنها را پیاده سازی می کند. به طور کلی ، OpenVPN یک راه حل کامل VPN برای فرد ، SME یا Enterprise است. من به شدت توصیه می کنم از این نرم افزار برای ایجاد شبکه های خصوصی مجازی امن استفاده کنید.

یک نظر در مورد OpenVPN:

OpenVPN یکی از بهترین نرم افزارهای VPN است که در فضای شبکه منبع باز توسعه یافته است. با بیش از پنج میلیون بار استفاده از آن از سال 2002 ، OpenVPN به یک استاندارد VPN قابل اعتماد و امن تبدیل شده است. این نرم افزار منبع باز با حسابرسی های تست و امنیت جامعه و دخالت جامعه و فازی برای بهبود امنیت کد ، امنیت بسیار بالایی را برای کاربران خود فراهم می کند. همچنین ، OpenVPN Inc. خدمات VPN خود را از طریق تونل خصوصی ارائه می دهد که آخرین ویژگی های نسخه OpenVPN آنها را پیاده سازی می کند. به طور کلی ، OpenVPN یک راه حل کامل VPN برای فرد ، SME یا Enterprise است. من به شدت توصیه می کنم از این نرم افزار برای ایجاد شبکه های خصوصی مجازی امن استفاده کنید.