Cominciamo la nostra recensione di OpenVPN Inc. affermando che sono la società dietro OpenVPN. Con oltre cinque milioni di download sin dalla sua nascita come Progetto OpenVPN nel 2002, è diventato un software VPN standard di fatto nello spazio di rete open source. Per coloro che non lo conoscono, OpenVPN è una soluzione di comunicazione Internet veloce, affidabile e ultra sicura. Si ritiene che sia il miglior protocollo disponibile per creare reti private virtuali (VPN) sicure. Di conseguenza, costituisce l’infrastruttura principale dei migliori servizi VPN. Oltre al pluripremiato software open source per la community, OpenVPN Inc. fornisce il proprio servizio VPN attraverso il tunnel privato che implementa le ultime funzionalità della versione OpenVPN. Forniscono inoltre una soluzione completa attraverso vari pacchetti OpenVPN Access Server.

Prima dell’ascesa dell’era di Internet, la maggior parte delle aziende che desideravano connettere i propri uffici dovevano utilizzare linee T1 e architetture di backbone aggiuntive. Ciò consente alle LAN utilizzate dagli uffici aziendali di unirsi alle WAN. Questo era molto costoso, quindi limitato alle grandi imprese. Successivamente sono arrivate le prime VPN che sono state implementate utilizzando IPSec che era molto complesso e compreso solo dagli esperti di sicurezza. Questa implementazione limitata a coloro che potevano permettersi questi esperti da aziende come Cisco e Microsoft. A complicare ulteriormente questo aspetto, queste soluzioni proprietarie erano spesso incompatibili tra loro.

Man mano che Internet diventava sempre più popolare, le piccole imprese iniziarono a utilizzare le VPN e cresceva la necessità di soluzioni più veloci ed economiche. Allo stesso tempo, la sicurezza Internet SSL / TSL è cresciuta in popolarità grazie al suo utilizzo nel settore finanziario. Questo ha dato vita al settore VPN commerciale che ha fornito VPN SSL che hanno permesso agli utenti remoti di “accedere in modo sicuro” alle LAN degli uffici da remoto su Internet pubblico. Presto un numero maggiore di utenti di Internet ha iniziato a cercare soluzioni Internet sicure che fossero più facili e veloci da sviluppare. Allo stesso tempo, le reti basate su Linux hanno fornito una piattaforma per testare queste nuove soluzioni utilizzando i dispositivi di rete virtuale TUN / TAP.

OpenVPN: colonna portante del business OpenVPN Inc.

Un po ‘di storia su OpenVPN

Di seguito è riportata una sinapsi di un’intervista rilasciata da James Yonan, Creatore di OpenVPN su come è arrivato a svilupparlo.

L’idea originale della necessità di uno strumento come OpenVPN è venuta da lui mentre viaggiava per il mondo e allo stesso tempo aveva bisogno di mantenere una telepresenza raggiungibile. Durante il viaggio attraverso l’Asia centrale, la Russia e altre regioni con un numero insolito di hacker di grande talento, ha iniziato a interessarsi agli strumenti di sicurezza di Linux utilizzati per il telelavoro.

Durante lo studio di questi strumenti, ha scoperto che c’erano sostanzialmente due treni di pensiero riguardanti le tecnologie VPN. Chiamò questi i campi “prima la sicurezza” e “prima l’usabilità”. Il campo di sicurezza IPSec e FreeSwan ha ritenuto che fosse giusto perdere la robustezza e l’usabilità a favore del raggiungimento della sicurezza adeguata. Tuttavia, ciò ha reso le applicazioni VPN IPSec complesse e difficili da implementare.

Ciò ha portato ai campi non IPSec (VTun, Cipe, ecc.) Che sono nati perché avevano bisogno di una VPN ora e i tempi di sviluppo per la VPN IPSec erano molto lunghi. Decisero quindi che sarebbe stato più semplice crearsi da soli piuttosto che lottare con le insidie dell’installazione di IPSec. Il gruppo di usabilità si è concentrato sull’aspetto della rete delle telecomunicazioni sicure. Ciò ha portato all’innovazione utilizzata oggi da molti provider VPN, adattatori di rete virtuale “TUN” o “TAP”. Gli adattatori TAP emulano le connessioni di rete Ethernet utilizzate all’interno delle reti locali e gli adattatori TUN simulano le connessioni IP punto a punto e il NAT utilizzato dai router.

Dopo aver considerato entrambi questi aspetti e il campo VPN open source, ha deciso che il gruppo di usabilità aveva la giusta idea sulla rete e sulla semplificazione dell’implementazione. Allo stesso tempo, SSH, SSL / TSL e IPSec avevano ragione sul livello di sicurezza necessario per le reti private che funzionavano su Internet pubblico. Iniziò così il suo concetto di ciò che sarebbe diventato OpenVPN.

Anche se IPSec era lo standard attuale per la tecnologia VPN al momento in cui iniziò a sviluppare la sua soluzione VPN. Ha deciso di non farlo a causa della sua complessità e interazione del kernel di base. Ha visto un potenziale problema perché la complessità è generalmente considerata nemica della sicurezza. Inoltre, ha considerato questa interazione come un difetto di progettazione in cui un guasto di un componente potrebbe portare a una catastrofica violazione della sicurezza.

Di conseguenza, ha esaminato SSL che stava crescendo in alternativa a IPSec per la sicurezza di Internet e veniva utilizzato per proteggere i siti Web. Quindi ha optato per SSL / TSL per il componente di sicurezza per il suo nuovo strumento VPN. Poiché si basava pesantemente sulla libreria OpenSSL ed era open source, decise di chiamarlo Open VPN.

Quindi, cosa rende speciale OpenVPN?

È un software open source

Il software è gratuito e open-source. In secondo luogo, sin dalla sua introduzione nel 2002, ha raccolto una delle più grandi comunità di utenti nello spazio open source. Questa community è composta da esperti di crittografia, hobbisti e professionisti IT di tutto il mondo. Di conseguenza, è stato sottoposto a un ampio esame sia della sua usabilità, sia della sua sicurezza crittografica. Inoltre, la libreria OpenSSL che costituisce la sua cripto-sicurezza di base è anche open source e ha oltre venti anni di critiche da parte di esperti di sicurezza e utenti regolari in tutto il mondo. Ciò rende OpenVPN una delle cripto-librerie più scrutate che ha portato a ulteriori progressi nella sicurezza online che fornisce. Questi nuovi avanzamenti vengono quindi inclusi nelle successive versioni OpenVPN.

Test della comunità e audit di sicurezza

Per capire cosa rende OpenVPN il protocollo VPN più utilizzato al mondo, è necessario esaminare come affronta la sicurezza delle connessioni di rete. OpenVPN Inc. utilizza una combinazione di commenti e test degli utenti per migliorare costantemente le prestazioni e la sicurezza online del loro software. Inoltre, OpenVPN è sottoposto a controlli periodici di sicurezza e crittografici del suo codice. Gli ultimi due sono stati condotti all’inizio del 2023. Le sezioni seguenti mostrano l’importanza di entrambi per aumentare la facilità d’uso, l’operabilità e la sicurezza del codice OpenVPN.

Audit OSTIF indipendenti finanziati da PIA e OpenVPN 2.4

Uno è stato eseguito da Matthew D. Green, PhD, un crittografo molto rispettato e professore alla Johns Hopkins University. Questo studio è stato finanziato dall’accesso privato a Internet e il riepilogo completo è disponibile qui. Un altro audit separato è stato effettuato da Open Source Technology Improvement Fund (OSTIF) utilizzando gli ingegneri di QuarksLab, la società con sede a Parigi che ha anche verificato Veracrypt. Le domande sollevate da questi audit sono state affrontate dal rapporto Wiki della comunità OpenVPN rilasciato con l’aggiornamento della versione OpenVPN 2.4.2 che ha risolto il più grave di questi problemi.

Coinvolgimento della comunità e fuzzing per migliorare la sicurezza del codice

Dopo i recenti audit e il rilascio di OpenVPN 2.4.2, Guido Vranken, un membro della comunità ha deciso di eseguire un Fuzzer automatico contro il nuovo codice. Per coloro che non sanno cosa sia un Fuzzer, si tratta di un software automatizzato che viene utilizzato per testare il nuovo codice. La procedura di test prevede di fornire un input non valido, imprevisto e casuale al codice e quindi di osservare come lo gestisce. Test di fuzzing o fuzz come viene comunemente chiamato monitor per le eccezioni riscontrate dai dati non validi che includono codici di errore attivati, arresti anomali, guasti delle condizioni assunti dal codice ma non adeguatamente testati e perdite di memoria che violano la sicurezza. Il suo obiettivo era dimostrare che gli audit manuali potrebbero non essere sufficienti per testare completamente il nuovo codice e che questi codici dovrebbero essere esposti agli algoritmi di Fussing. Ha scoperto alcune vulnerabilità aggiuntive non rilevate dagli audit. OpenVPN Inc. ha affrontato questi problemi in OpenVPN 2.4.3 e 2.3.17 insieme ad altri problemi non correlati.

Sicurezza di OpenVPN?

Di seguito è riportato un breve riepilogo del white paper, OpenVPN e SSL VPN Revolution, di Charlie Hosner.

Per capire di cosa ha bisogno una VPN sicura, è necessario comprendere alcune nozioni di base sulla crittografia. Sappiamo che la maggior parte dei lettori pensa che questa sia una scienza molto tecnica e complessa. È e quindi è facile sbagliarsi. Detto altrimenti, come Lamented di Hosner: “L’unica cosa peggiore della cattiva sicurezza è la cattiva sicurezza che crea l’illusione di una buona sicurezza” Fortunatamente, prodotti come OpenVPN semplificano l’implementazione della buona sicurezza. L’altro componente di una buona VPN è che sono facili da implementare e forniscono prestazioni veloci.

Obiettivi della sicurezza delle informazioni

La sicurezza delle informazioni si basa fortemente su quattro obiettivi fondamentali. Questi possono essere riassunti come segue:

- riservatezza – si riferisce a nascondere i tuoi dati da occhi indiscreti.

- Integrità – comporta la verifica che i dati non siano stati modificati in alcun modo durante il transito.

- Autenticazione – significa che puoi essere sicuro che il client o il server con cui stai comunicando è chi pensi che siano.

- Non ripudio – si assicura che l’entità con cui si sta comunicando non possa in seguito negare di aver inviato i dati ricevuti.

Per raggiungere correttamente questi obiettivi, gli esperti di sicurezza utilizzano quelli che vengono comunemente chiamati primitivi crittografici nel settore.

I quattro core crittografici primitivi

- Cifre simmetriche – sono gli algoritmi di blocco rapido che utilizzano la stessa chiave per crittografare e decrittografare i dati utilizzati per la riservatezza dei dati.

- Digest di messaggi – sono funzioni matematiche che codificano un messaggio in una lunghezza fissa di testo cifrato che vengono utilizzate per verificare l’integrità del messaggio.

- Cifre asimmetriche – sono altre metodologie come la crittografia a chiave pubblica (PKI) che possono essere utilizzate per autenticare le entità che parlano tra loro.

- Firme digitali – sono una combinazione di digest del messaggio e PKI che, se usati insieme, forniscono integrità del messaggio ma anche non ripudio.

Ora che conosciamo gli obiettivi di una buona sicurezza delle informazioni e gli strumenti di base applicati per raggiungerli. vediamo come vengono applicati per formare la base di una buona rete VPN.

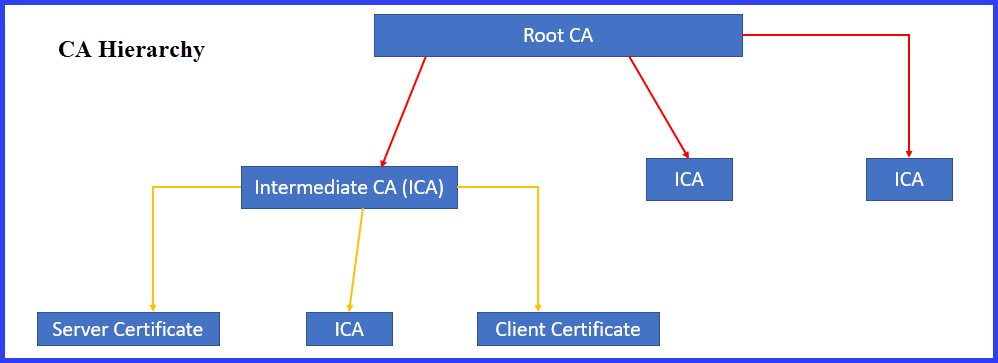

Autorità di certificazione affidabili

Innanzitutto l’idea di singole chiavi private / pubbliche per ogni host che si desidera contattare si è rivelata problematica poiché sarebbe necessaria una chiave pubblica diversa per ogni host a cui ci si connette. Ciò porterebbe anche a problemi con i siti di e-commerce HTTPS. Immagina di aver bisogno di una chiave separata per ogni sito Web sicuro che visiti. Per ovviare a questi problemi di scalabilità affrontati da HTTPS e TSL in materia di PKI, sono state istituite autorità di certificazione (CA) affidabili. Le CA rilasciano certificati digitali che sono piccoli file di dati che contengono credenziali di identità che sono state firmate dalla chiave privata della CA. L’idea è che l’Autorità di certificazione intermedia (ICA) sia considerata attendibile dalla CA principale.

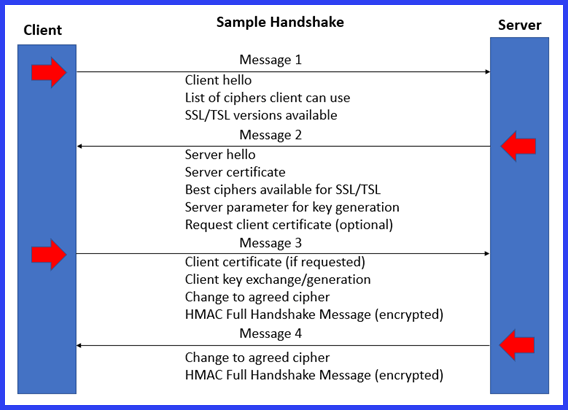

La stretta di mano OpenVPN

Abbiamo discusso della stretta di mano in molte delle nostre recensioni VPN. Diamo un’occhiata a come funziona questa stretta di mano in OpenVPN. Può essere pensato come quattro messaggi tra il client e il server:

Messaggio 1

Il client invia un messaggio di benvenuto per avviare l’handshake. Questo saluto include un elenco di cifre supportate dal client e un bit casuale. Include anche le versioni di SSL / TSL consentite.

Messaggio 2

Il server restituisce il messaggio ciao. Il saluto del server invia il certificato del server che include la sua chiave pubblica che è stata firmata dalla chiave privata della CA. Inoltre, sceglie e invia un codice dalla versione SSL / TSL più alta comune tra client e server. Invia quindi il parametro necessario per generare la metà della chiave comune del server (RSA, DHE, ECDHE, ecc.).

Messaggio 3

Messaggio 3

Il client utilizza la chiave pubblica della CA per verificare l’identità del server e quindi recupera la sua chiave pubblica. Il client utilizza quindi la chiave pubblica del server sul messaggio per ottenere il parametro del server per generare il segreto pre-master. Invia quindi il suo certificato al server, se richiesto. Il client utilizza anche la chiave pubblica del server per crittografare il segreto pre-master come parte della fase di scambio / generazione della chiave client. Quindi calcola la chiave principale e passa alla cifra scelta. Successivamente esegue un valore hash dell’intera stretta di mano, lo crittografa con la cifra scelta e lo invia al server per assicurarsi che siano sulla stessa pagina per quanto riguarda tutto ciò che è stato discusso durante l’handshake. L’HMAC fornisce autenticazione e non ripudio per il test.

Il server utilizza la chiave pubblica CA per autenticare il client. Solo il server ha la chiave privata necessaria per risolvere il pre-master. Una volta fatto, calcola il master condiviso. Dopo l’autenticazione di entrambe le estremità, vengono generate quattro chiavi diverse: una chiave di invio HMAC, una chiave di ricezione HMAC, una chiave di invio crittografata / decrittografata e una chiave di ricezione crittografata / decrittografata durante la fase di generazione della chiave.

Messaggio 4

Il server passa alla cifra scelta, decodifica il messaggio inviato dal client e verifica che siano d’accordo. Quindi crea il proprio test di finitura HMAC e lo invia al client. Una volta che il client lo decodifica ed entrambe le parti concordano che tutto è stato inviato e ricevuto correttamente, l’handshake si completa.

Crittografia dei messaggi simmetrici successiva

Tutti i messaggi successivi verranno crittografati utilizzando la cifra selezionata e utilizzare HMAC per l’integrità, l’autenticazione e il non ripudio dei dati. Le chiavi verranno periodicamente rigenerate attraverso un canale di controllo separato per fornire una perfetta segretezza in avanti per la connessione con un periodo di transizione tra i cambiamenti delle chiavi in modo da causare interferenze minime.

Esempio di cifratura

Un esempio di una cifra tipica è DHE–RSA–AES256–SHA256. Le parti del codice sono le seguenti:

- DHE – significa utilizzare lo scambio di chiavi Diffie-Hellman con chiavi effimere che forniscono un perfetto segreto in avanti

- RSA – utilizza i certificati per l’autenticazione delle entità (dovrebbe usare almeno 2048 bit).

- AES256 – è la crittografia simmetrica utilizzata per i messaggi riservati.

- SHA256 – rappresenta il codice di autenticazione dei messaggi (HMAC) utilizzato per l’autenticazione e l’integrità dei messaggi.

Funzionalità di OpenVPN

Il materiale precedente mostra come OpenVPN utilizza OpenSSL come base della sua sicurezza principale. Ha anche opzioni di configurazione che aiutano a renderlo più sicuro contro attacchi sconosciuti e altri codici per migliorare la tua sicurezza. In particolare, isola il codice di sicurezza dal codice di trasporto che lo rende facilmente trasportabile su una varietà di sistemi operativi. Altre caratteristiche di OpenVPN includono:

- Flessibilità – funziona utilizzando gli adattatori TAP (ethernet bridging) e TUN (tunnel IP routing).

- Prestazione – il codice scorre veloce e non ha limiti rigidi per i tunnel supportati.

- NAT trasversale – è reso più facile.

- Autenticazione multipla – metodi che includono chiavi precondivise e certificati PKI con un perfetto supporto di segretezza diretta.

- Facilità di configurazione – significa che qualcuno con una certa conoscenza della sicurezza tecnica e della rete può installarlo mantenendo comunque un alto livello di sicurezza a differenza delle VPN basate su IPSec. Gli utenti meno esperti che desiderano utilizzare la più recente sicurezza OpenVPN Inc. OpenVPN devono consultare il proprio servizio VPN Tunnel privato. Puoi anche consultare il nostro elenco delle migliori VPN personali.

Consente inoltre il bilanciamento del carico e il failover utilizzando semplici regole e tabelle IP. Infine OpenVPN Access Server consente la gestione centralizzata che lo rende una soluzione ideale per le aziende di tutte le dimensioni.

Soluzione VPN completa per privati, PMI o aziende

OpenVPN Access Server è una soluzione software VPN tunneling di rete sicura con funzionalità complete che integra le funzionalità del server OpenVPN, le capacità di gestione aziendale, l’interfaccia utente OpenVPN Connect semplificata e i pacchetti software client OpenVPN. Può essere installato su ambienti Windows, MAC, Linux, Android e iOS. Supporta una vasta gamma di configurazioni. Ciò include qualsiasi cosa, dall’accesso remoto sicuro e granulare alla propria rete interna, dal controllo centralizzato di una rete di piccole imprese, al controllo approfondito di appliance virtuali e risorse di rete del cloud privato.

OpenVPN Access Server è costituito da tre componenti principali:

- Server OpenVPN – Il server VPN è il componente sottostante in OpenVPN Access Server che fa tutto il lavoro in background. Viene fornito con una GUI Web che aiuta a gestire i componenti sottostanti del server VPN.

- Interfaccia Web di amministrazione / Interfaccia utente di amministrazione – L’interfaccia Web di amministrazione semplifica l’interfaccia di gestione in OpenVPN Access Server. Nell’interfaccia Web di amministrazione un amministratore può gestire opzioni VPN come routing, autorizzazioni utente, impostazioni di rete del server, autenticazione e certificati.

- Connetti client – L’interfaccia client Connect è un componente di OpenVPN Access Server che consente agli utenti di connettersi alla VPN direttamente tramite il browser Web. Connect Client offre inoltre all’utente le opzioni per scaricare i propri file di configurazione che possono essere utilizzati su altri client OpenVPN.

Server di prova gratuito

È possibile scaricare OpenVPN Access Server gratuitamente. Viene fornito con due licenze client gratuite a scopo di test. Ciò significa che è possibile creare una rete VPN personale protetta inserendo il software server sul PC di casa e quindi installare il client sul laptop e sul dispositivo mobile. Ciò ti consentirebbe di accedere alla tua rete domestica in modo sicuro e remoto da entrambi i dispositivi.

VPN per le piccole e medie imprese

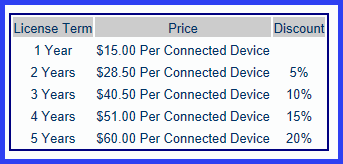

Se dopo aver scaricato e testato OpenVPN Access Server vuoi ridimensionarlo, si adatta facilmente alle dimensioni della tua azienda. Puoi acquistare più licenze client. Ogni licenza costa $ 15 / anno e sono vendute in banche da dieci, ciò significa che devi acquistare almeno 10 licenze per un totale di $ 150. Offrono sconti a condizioni di anno extra.

VPN per Enterprise e Cloud

OpenVPN Access Server è una soluzione VPN Cloud di tunneling di rete sicura con funzionalità complete. L’IT integra insieme le funzionalità del server OpenVPN, le capacità di gestione aziendale, l’interfaccia utente OpenVPN Connect semplificata e i pacchetti software client OpenVPN. Può ospitare ambienti con sistemi operativi Windows, Mac e Linux. OpenVPN Access Server può funzionare con Amazon Cloud, Microsoft Azure e Google Cloud. Il costo si basa sul portare la propria licenza (BYOL) + costo cloud sostenuto.

OpenVPN Connect

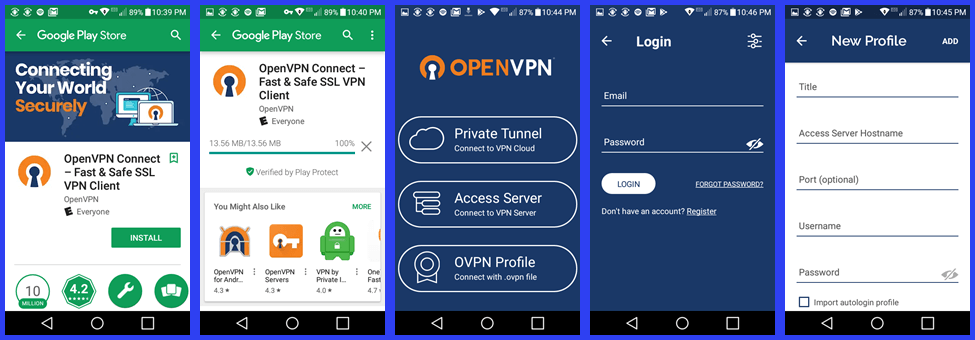

Installazione di OpenVPN Connect

OpenVPN Connect può essere scaricato dal Google Play Store. È l’applicazione VPN ufficiale per Android sviluppata da OpenVPN, Inc. È un client universale che serve l’intera suite di prodotti OpenVPN:

- Tunnel privato – è un servizio VPN personale offerto da OpenVPN Inc.

- Server di accesso – fornisce una soluzione server per tutto, dalle PMI alle imprese.

- Server compatibile OpenVPN – è una soluzione per server self-hosted o VPN compatibili OpenVPN.

OpenVPN Connect funziona perfettamente su tutti i dispositivi, indipendentemente dalla complessità dell’organizzazione o dalla larghezza di banda.

Utilizzando OpenVPN Connect

Avrai bisogno di un abbonamento esistente per OpenVPN Server compatibile, Access Server o Tunnel privato, a seconda del servizio che desideri utilizzare:

Se desideri un servizio VPN personale, tocca “Tunnel privato”. Inserisci le tue credenziali se hai già un account. Altrimenti, puoi iscriverti alla loro prova gratuita di 7 giorni. Toccando su “Access Sever” si aprirà la schermata del profilo. Immettere il nome host, il nome utente e la password forniti dall’amministratore per accedere alla rete VPN aziendale. Infine, puoi utilizzare il “Profilo OVPN” per importare un file .ovpn dal servizio compatibile.

Indipendentemente dalla scelta effettuata, avrai accesso ad alcuni dei migliori sistemi di sicurezza OpenVPN disponibili. Tutto il tuo traffico Internet verrà crittografato in modo sicuro e trasferito al tuo server di destinazione.

conclusioni

OpenVPN Inc. è la società dietro OpenVPN, lo standard di fatto del software open source per proteggere le tue comunicazioni Internet. È stato avviato come progetto OpenVPN nel 2002 e ha raccolto una delle più grandi comunità di utenti nello spazio open source.

La sicurezza è principalmente tramite la libreria OpenSSL. Tuttavia ha funzionalità di sicurezza extra attraverso le sue impostazioni di configurazione. Può essere installato come bridge ethernet tramite il driver TAP o un router IP tramite il driver TUN. OpenSSL e OpenVPN sono due dei codici open source più controllati a causa della loro ampia base di utenti. OpenVPN è inoltre sottoposto a controlli di sicurezza periodici per verificare la presenza di vulnerabilità. Una volta trovati, vengono indirizzati nella versione successiva.

OpenVPN ha anche una soluzione VPN completa attraverso il suo server di accesso OpenVPN. È una soluzione VPN di tunneling di rete sicura con funzionalità complete che integra le funzionalità del server OpenVPN, la gestione aziendale, l’interfaccia utente OpenVPN Connect semplificata e i pacchetti software client OpenVPN. Può essere installato su dispositivi Windows, MAC, Linux, Android e iOS. OpenVPN Access Server supporta una vasta gamma di configurazioni. Può essere utilizzato per fornire una soluzione VPN per privati, piccole e medie imprese o grandi imprese. Può anche essere eseguito su macchine fisiche, appliance virtuali o in ambienti cloud.

Messaggio 3

Messaggio 3

strumenti, ha notato che non c’era un software VPN open source che fosse facile da usare e che offrisse una sicurezza adeguata. Così ha deciso di creare OpenVPN nel 2002 come un progetto open source. Da allora, OpenVPN è diventato uno dei software VPN più popolari e affidabili al mondo.

Quindi, cosa rende speciale OpenVPN?

Ci sono molte ragioni per cui OpenVPN è considerato uno dei migliori software VPN disponibili. Ecco alcune delle caratteristiche che lo rendono speciale:

È un software open source

OpenVPN è un software open source, il che significa che il codice sorgente è disponibile per chiunque voglia esaminarlo. Questo rende il software più trasparente e sicuro, poiché gli utenti possono verificare che non ci siano backdoor o vulnerabilità nascoste.

Test della comunità e audit di sicurezza

OpenVPN è stato testato e auditato da esperti di sicurezza di tutto il mondo. La comunità open source ha contribuito a migliorare il software e a individuare eventuali problemi di sicurezza.

Audit OSTIF indipendenti finanziati da PIA e OpenVPN

OpenVPN ha anche finanziato audit indipendenti della sicurezza del software attraverso l’Open Source Technology Improvement Fund (OSTIF). Questi audit hanno confermato la sicurezza di OpenVPN e hanno contribuito a migliorare il software.

Coinvolgimento della comunità e fuzzing per migliorare la sicurezza del codice

OpenVPN coinvolge attivamente la comunità nella ricerca di vulnerabilità e nel miglioramento del software. Inoltre, utilizza tecniche di fuzzing per individuare eventuali problemi di sicurezza.

Sicurezza di OpenVPN?

OpenVPN è considerato uno dei protocolli VPN più sicuri disponibili. Ecco alcune delle caratteristiche che lo rendono sicuro:

Obiettivi della sicurezza delle informazioni

OpenVPN ha come obiettivo principale la sicurezza delle informazioni. Utilizza tecniche di crittografia avanzate per proteggere i dati degli utenti.

I quattro

strumenti, ha notato che non c’era un software VPN open source che fosse facile da usare e che offrisse una sicurezza adeguata. Così ha deciso di creare OpenVPN nel 2002 come un progetto open source. Da allora, OpenVPN è diventato uno dei software VPN più popolari e affidabili al mondo.

Quindi, cosa rende speciale OpenVPN?

Ci sono molte ragioni per cui OpenVPN è considerato uno dei migliori software VPN disponibili. Ecco alcune delle caratteristiche che lo rendono speciale:

È un software open source

OpenVPN è un software open source, il che significa che il codice sorgente è disponibile per chiunque voglia esaminarlo. Questo rende il software più trasparente e sicuro, poiché gli utenti possono verificare che non ci siano backdoor o vulnerabilità nascoste.

Test della comunità e audit di sicurezza

OpenVPN è stato testato e auditato da esperti di sicurezza di tutto il mondo. La comunità open source ha contribuito a migliorare il software e a individuare eventuali problemi di sicurezza.

Audit OSTIF indipendenti finanziati da PIA e OpenVPN

OpenVPN ha anche finanziato audit indipendenti della sicurezza del software attraverso l’Open Source Technology Improvement Fund (OSTIF). Questi audit hanno confermato la sicurezza di OpenVPN e hanno contribuito a migliorare il software.

Coinvolgimento della comunità e fuzzing per migliorare la sicurezza del codice

OpenVPN coinvolge attivamente la comunità nella ricerca di vulnerabilità e nel miglioramento del software. Inoltre, utilizza tecniche di fuzzing per individuare eventuali problemi di sicurezza.

Sicurezza di OpenVPN?

OpenVPN è considerato uno dei protocolli VPN più sicuri disponibili. Ecco alcune delle caratteristiche che lo rendono sicuro:

Obiettivi della sicurezza delle informazioni

OpenVPN ha come obiettivo principale la sicurezza delle informazioni. Utilizza tecniche di crittografia avanzate per proteggere i dati degli utenti.

I quattro