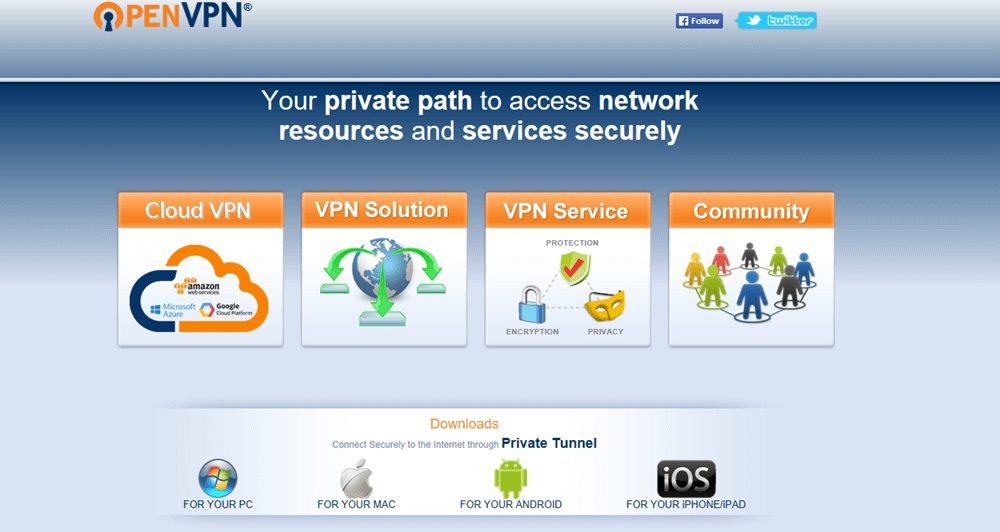

OpenVPN의 배후에있는 회사임을 명시하여 OpenVPN Inc.의 검토를 시작하겠습니다. 2002 년 OpenVPN 프로젝트로 시작된 이래로 5 백만 건이 넘는 다운로드를 통해 오픈 소스 네트워킹 공간에서 사실상 표준 VPN 소프트웨어가되었습니다. 익숙하지 않은 사람들에게 OpenVPN은 빠르고 안정적이며 안전한 인터넷 통신 솔루션입니다. 안전한 VPN (가상 사설망)을 만드는 데 사용할 수있는 최고의 프로토콜로 널리 알려져 있습니다. 따라서 최고의 VPN 서비스의 핵심 인프라를 형성합니다. 수상 경력에 빛나는 커뮤니티 오픈 소스 소프트웨어 외에도 OpenVPN Inc.는 최신 OpenVPN 버전 기능을 구현하는 Private Tunnel을 통해 자체 VPN 서비스를 제공합니다. 또한 다양한 OpenVPN 액세스 서버 패키지를 통해 완벽한 솔루션을 제공합니다.

인터넷 시대가 도래하기 전에 사무실을 연결하려는 대부분의 회사는 T1 회선과 추가 백본 아키텍처를 사용해야했습니다. 이를 통해 본사에서 사용하는 LAN이 WAN으로 결합 될 수 있습니다. 이것은 매우 비싸서 대기업으로 제한되었습니다. 다음은 IPSec을 사용하여 구현 된 최초의 VPN으로 매우 복잡하고 보안 전문가 만 이해할 수있었습니다. 이러한 제한은 Cisco 및 Microsoft와 같은 회사의 전문가를 감당할 수있는 사람들에게만 구현되었습니다. 이를 더욱 복잡하게하기 위해 이러한 독점 솔루션은 종종 서로 호환되지 않았습니다..

인터넷이 점점 더 대중화됨에 따라 소규모 기업은 VPN을 사용하기 시작했으며 더 빠르고 저렴한 솔루션에 대한 필요성이 커졌습니다. 동시에 금융 산업에서의 사용으로 인해 SSL / TSL 인터넷 보안의 인기가 높아졌습니다. 이로 인해 원격 VPN 사용자가 공용 인터넷을 통해 원격으로 사무실 LAN에“안전하게 액세스”할 수있는 SSL VPN을 제공하는 상용 VPN 산업이 탄생했습니다. 곧 더 많은 인터넷 사용자가보다 쉽고 빠르게 개발할 수있는 안전한 인터넷 솔루션을 찾기 시작했습니다. 동시에 Linux 기반 네트워크는 TUN / TAP 가상 네트워킹 장치를 사용하여 이러한 새로운 솔루션을 테스트 할 수있는 플랫폼을 제공했습니다..

OpenVPN : OpenVPN Inc. 비즈니스의 중추

OpenVPN에 관한 작은 역사

아래는 OpenVPN의 제작자 인 James Yonan이 개발 한 인터뷰에 대한 시냅스입니다..

OpenVPN과 같은 도구가 필요하다는 원래 아이디어는 전 세계를 여행하면서 동시에 다가 갈 수있는 텔레프레즌스를 유지해야했습니다. 그는 매우 재능있는 해커가 많은 중앙 아시아, 러시아 및 기타 지역을 여행하면서 재택 근무에 사용되는 Linux 보안 도구에 관심을 가지기 시작했습니다..

이러한 툴을 조사 할 때 VPN 기술에 대한 기본적으로 두 가지 사고가 있음을 발견했습니다. 그는 이것을“보안 우선”및“사용성 우선”캠프라고 불렀습니다. IPSec 및 FreeSwan 보안 캠프는 적절한 보안을 달성하기 위해 견고성과 유용성을 버리면 괜찮다고 믿었습니다. 그러나 이로 인해 IPSec VPN 응용 프로그램이 복잡하고 구현하기가 어려워졌습니다..

이로 인해 현재 VPN이 필요하고 IPSec VPN의 개발 시간이 매우 길어 IPSec 이외의 캠프 (VTun, Cipe 등)가 생겼습니다. 따라서 그들은 IPSec 설치의 함정에 어려움을 겪지 않고 스스로 만드는 것이 더 쉬울 것이라고 결정했습니다. 유용성 그룹은 보안 통신의 네트워킹 측면에 집중했습니다. 이로 인해 오늘날 많은 VPN 제공 업체가 사용하는 “TUN”또는 “TAP”가상 네트워크 어댑터의 혁신이 이루어졌습니다. TAP 어댑터는 LAN (Local Area Network) 내에서 사용되는 이더넷 네트워크 연결을 에뮬레이트하고 TUN 어댑터는 라우터에서 사용하는 IP 지점 간 연결 및 NAT를 시뮬레이션합니다..

이들과 오픈 소스 VPN 분야를 모두 고려한 후, 유용성 그룹이 네트워킹에 대한 올바른 아이디어를 가지고 구현을 단순화하기로 결정했습니다. 동시에 SSH, SSL / TSL 및 IPSec은 공용 인터넷을 통해 작동하는 개인 네트워크에 필요한 보안 수준에 적합했습니다. 따라서 OpenVPN이 될 것이라는 그의 개념을 시작했습니다..

IPSec은 VPN 솔루션 개발을 시작할 당시 VPN 기술의 현재 표준 이었지만 그는 복잡성과 핵심 커널 상호 작용으로 인해 이에 대해 결정했습니다. 그는 복잡성이 일반적으로 보안의 적이라고 생각되기 때문에 잠재적 인 문제를 보았습니다. 또한 그는 이러한 상호 작용을 하나의 구성 요소의 고장으로 치명적인 보안 위반으로 이어질 수있는 설계 결함으로 간주했습니다..

결과적으로 그는 인터넷 보안을위한 IPSec의 대안으로 성장하고 있으며 웹 사이트를 보호하는 데 사용되는 SSL을 보았습니다. 따라서 그는 새로운 VPN 도구의 보안 구성 요소로 SSL / TSL을 결정했습니다. OpenSSL 라이브러리에 많이 의존하고 오픈 소스이기 때문에 Open VPN이라고 부르기로 결정했습니다..

OpenVPN을 특별하게 만드는 요소?

오픈 소스 소프트웨어입니다

소프트웨어는 무료이며 오픈 소스입니다. 둘째, 2002 년에 소개 된 이래 오픈 소스 공간에서 가장 큰 사용자 커뮤니티 중 하나가되었습니다. 이 커뮤니티는 전 세계의 암호화 전문가, 애호가 및 IT 전문가로 구성되어 있습니다. 결과적으로 사용성 및 암호화 보안에 대한 광범위한 조사가 제출되었습니다. 또한 핵심 암호화 보안을 형성하는 OpenSSL 라이브러리도 오픈 소스이며 전 세계 보안 전문가와 일반 사용자의 20 년 이상의 비평을 받고 있습니다. 이로 인해 OpenVPN은 가장 정밀한 암호화 라이브러리 중 하나가되었으며,이를 통해 제공되는 온라인 보안이 더욱 향상되었습니다. 이 새로운 발전은 연속 OpenVPN 버전에 포함됩니다.

커뮤니티 테스트 및 보안 감사

OpenVPN을 세계에서 가장 널리 사용되는 VPN 프로토콜로 만드는 이유를 이해하려면 네트워크 연결의 보안을 다루는 방법을 검토해야합니다. OpenVPN Inc.는 사용자 의견과 테스트를 조합하여 소프트웨어의 성능과 온라인 보안을 지속적으로 향상시킵니다. 또한 OpenVPN은 주기적으로 해당 코드에 대한 보안 및 암호화 감사를받습니다. 마지막 두 개는 2023 년 초에 수행되었습니다. 다음 섹션에서는 OpenVPN 코드의 사용 편의성, 작동 성 및 보안을 향상시키는 데이 두 가지의 중요성을 보여줍니다..

OpenVPN 2.4에 대한 내부 PIA 자금 지원 및 독립 OSTIF 감사

하나는 존스 홉킨스 대학교 (Johns Hopkins University)의 유명한 암호 학자이자 교수 인 Matthew D. Green 박사에 의해 수행되었습니다. 이 연구는 개인 인터넷 액세스에 의해 자금이 지원되었으며 전체 요약은 여기에서 찾을 수 있습니다. 파리 기반의 쿼크 랩 (QuarksLab) 엔지니어와 Veracrypt도 감사 한 OSTIF (Open Source Technology Improvement Fund)가 별도의 감사를 실시했습니다. 이러한 감사로 제기 된 문제는 버전 업데이트 OpenVPN 2.4.2와 함께 릴리스 된 OpenVPN Community Wiki 보고서를 통해 해결되었습니다..

코드 보안 향상을위한 커뮤니티 참여 및 퍼지

Guido Vranken은 최근 감사와 OpenVPN 2.4.2 릴리스 이후에 새로운 코드에 대해 자동 Fuzzer를 실행하기로 결정했습니다. Fuzzer가 무엇인지 모르는 사람들은 새 코드를 테스트하는 데 사용되는 자동화 된 소프트웨어입니다. 테스트 절차에는 코드에 유효하지 않은 예상치 못한 임의의 입력을 제공 한 다음 코드가 어떻게 처리되는지 관찰하는 과정이 포함됩니다. 퍼징 또는 퍼지 테스트는 일반적으로 잘못된 코드에서 트리거되는 오류 코드, 충돌, 코드에 의해 가정되었지만 올바르게 테스트되지 않은 조건 실패 및 메모리 누수를 포함하는 잘못된 데이터에서 발생하는 예외에 대한 모니터라고합니다. 그의 목표는 수동 감사가 새로운 코드를 완전히 테스트하기에 충분하지 않을 수 있으며 이러한 코드가 Fussing 알고리즘에 노출되어야한다는 것을 입증하는 것이 었습니다. 그는 감사에서 발견되지 않은 몇 가지 추가적인 취약점을 발견했습니다. OpenVPN Inc.는 OpenVPN 2.4.3 및 2.3.17에서 이와 관련하여 다른 관련없는 문제를 해결했습니다..

OpenVPN의 보안?

다음은 Charlie Hosner의 백서, OpenVPN 및 SSL VPN 혁명에 대한 간략한 요약입니다..

보안 VPN에 필요한 것을 이해하려면 몇 가지 기본 암호화 기술을 이해해야합니다. 우리는 대부분의 독자들이 이것이 매우 기술적이고 복잡한 과학이라고 생각합니다. 따라서 잘못되기 쉽습니다. Hosner ‘s Lamented에 따르면,“보안이 좋지 않은 것보다 나쁜 것은 보안이 좋지 않다는 것입니다.”OpenVPN과 같은 제품은 올바른 보안을보다 쉽게 구현할 수있게 해줍니다. 좋은 VPN의 다른 구성 요소는 구현하기 쉽고 빠른 성능을 제공한다는 것입니다.

정보 보안의 목표

정보 보안은 4 가지 기본 목표에 크게 의존합니다. 이들은 다음과 같이 요약 될 수 있습니다.

- 기밀 유지 – 눈에 띄지 않도록 데이터 숨기기.

- 청렴 – 운송 중 데이터가 변경되지 않았는지 확인.

- 입증 – 통신중인 클라이언트 또는 서버가 자신이 생각하는 사람인지 확인할 수 있음을 의미합니다..

- 부인 방지 – 귀하가 통신하는 주체가 나중에 귀하가 수신 한 데이터를 보냈다는 것을 부인할 수 없도록합니다..

이러한 목표를 올바르게 해결하기 위해 보안 전문가는 업계에서 일반적으로 암호화 기본 요소를 사용합니다..

4 가지 핵심 암호화 기본 요소

- 대칭 암호 – 데이터 기밀성에 사용되는 데이터의 암호화 및 암호 해독에 동일한 키를 사용하는 고속 블록 알고리즘.

- 메시지 요약 – 메시지 무결성을 검사하는 데 사용되는 고정 된 길이의 암호 텍스트로 메시지를 인코딩하는 수학 함수입니다..

- 비대칭 암호 – PKI (공개 키 암호화)와 같은 다른 방법론은 서로 대화하는 엔터티를 인증하는 데 사용할 수 있습니다..

- 디지털 서명 – 메시지 다이제스트와 PKI의 조합으로 함께 사용될 때 메시지 무결성을 제공하지만 부인 방지.

좋은 정보 보안의 목표와이를 달성하기 위해 적용되는 기본 도구에 대해 알아 보았습니다. 좋은 VPN 네트워크의 기초를 형성하기 위해 어떻게 적용되는지 살펴 보겠습니다..

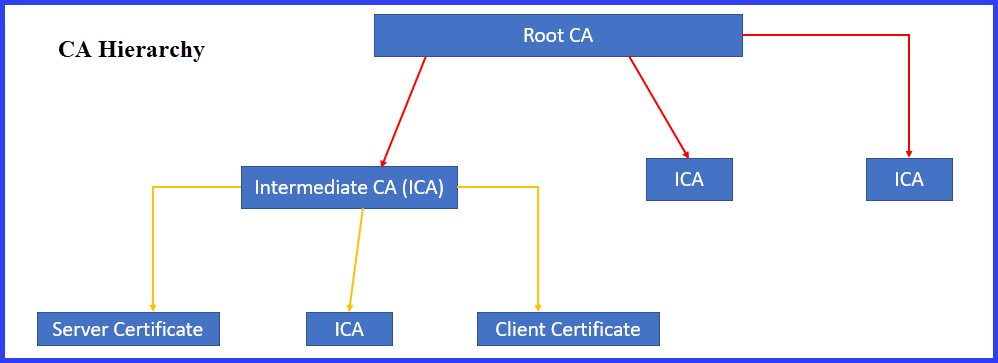

신뢰할 수있는 인증 기관

먼저 연결하려는 모든 호스트에 대해 다른 공개 키가 필요하기 때문에 연락하려는 모든 호스트에 대한 개별 개인 / 공개 키에 대한 아이디어는 문제가있는 것으로 나타났습니다. 또한 HTTPS 전자 상거래 사이트에 문제가 발생할 수 있습니다. 방문하는 모든 보안 웹 사이트마다 별도의 키가 필요하다고 가정하십시오. PKI와 관련하여 HTTPS 및 TSL이 직면 한이 확장 성 문제를 극복하기 위해 신뢰할 수있는 인증 기관 (CA)이 설립되었습니다. CA는 CA의 개인 키로 서명 한 신임 정보를 포함하는 작은 데이터 파일 인 디지털 인증서를 발행합니다. ICA (Intermediate Certificate Authority)가 루트 CA에 신뢰된다는 아이디어.

OpenVPN 핸드 셰이크

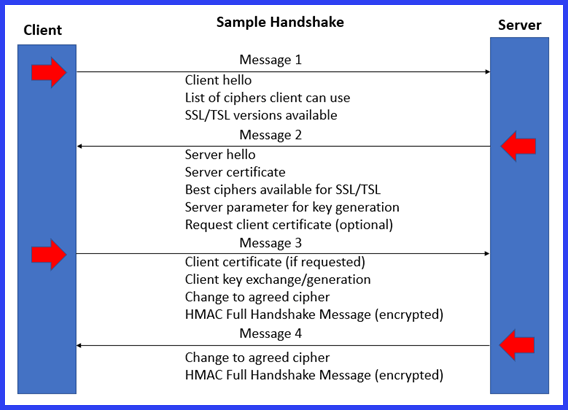

우리는 많은 VPN 검토에서 악수에 대해 논의했습니다. OpenVPN에서이 핸드 셰이크가 어떻게 작동하는지 살펴 보겠습니다. 클라이언트와 서버 사이에 4 개의 메시지로 생각할 수 있습니다.

메시지 1

클라이언트는 핸드 셰이크를 시작하기 위해 hello 메시지를 보냅니다. 이 인사말에는 클라이언트가 지원하는 암호 목록과 임의 비트가 포함됩니다. 또한 SSL / TSL 버전도 포함됩니다..

메시지 2

서버는 hello 메시지를 반환합니다. 서버 인사말은 CA 개인 키로 서명 한 공개 키를 포함하는 서버 인증서를 보냅니다. 또한 클라이언트와 서버 사이에서 가장 높은 SSL / TSL 버전에서 암호를 선택하여 보냅니다. 그런 다음 서버의 공통 키 절반 (RSA, DHE, ECDHE 등)을 생성하는 데 필요한 매개 변수를 보냅니다..

메시지 3

메시지 3

클라이언트는 CA 공개 키를 사용하여 서버 ID를 확인한 다음 공개 키를 복구합니다. 그런 다음 클라이언트는 메시지에서 서버 공개 키를 사용하여 사전 마스터 시크릿을 생성하는 서버의 매개 변수를 가져옵니다. 그런 다음 요청이있을 경우 인증서를 서버로 보냅니다. 또한 클라이언트는 서버의 공개 키를 사용하여 클라이언트 키 교환 / 생성 단계의 일부로 사전 마스터 비밀을 암호화합니다. 그런 다음 마스터 키를 계산하고 선택한 암호로 전환합니다. 그런 다음 전체 핸드 셰이크의 해시 값을 수행하고 선택한 암호로이를 암호화 한 다음 핸드 셰이크 중에 논의 된 모든 내용에 대해 동일한 페이지에 있는지 확인하기 위해 서버로 보냅니다. HMAC는 테스트에 대한 인증 및 부인 방지 기능을 제공합니다.

서버는 CA 공개 키를 사용하여 클라이언트를 인증합니다. 서버에만 사전 마스터를 해결하는 데 필요한 개인 키가 있습니다. 이 작업이 완료되면 공유 마스터를 계산합니다. 양쪽 끝이 인증되면 HMAC 전송 키, HMAC 수신 키, 암호화 / 암호 해독 전송 키 및 키 생성 단계 중 암호화 / 암호 해독 수신 키의 네 가지 키가 생성됩니다..

메시지 4

서버는 선택한 암호로 변경하고 클라이언트가 보낸 메시지를 해독 한 후 동의하는지 확인합니다. 그런 다음 자체 HMAC 완료 테스트를 작성하여 클라이언트로 보냅니다. 클라이언트가이 암호를 해독하고 모든 것이 올바르게 전송 및 수신되었다고 동의하면 악수가 완료됩니다..

후속 대칭 메시지 암호화

모든 후속 메시지는 선택한 암호를 사용하여 암호화되며 데이터 무결성, 인증 및 부인 방지를 위해 HMAC를 사용합니다. 키는 별도의 제어 채널을 통해 주기적으로 재생성되므로 키 변경 사이의 전환주기가있는 연결에 완벽한 순방향 보안을 제공하므로 간섭이 최소화됩니다..

암호 예

전형적인 암호의 예는 다음과 같습니다 DHE–RSA–AES256–SHA256. 암호 부분은 다음과 같습니다.

- DHE – 완벽한 순방향 비밀을 제공하는 임시 키와 Diffie-Hellman 키 교환을 사용하는 수단

- RSA – 엔터티 인증을 위해 인증서를 사용합니다 (최소 2048 비트를 사용해야 함)..

- AES256 – 기밀 메시징에 사용되는 대칭 암호화.

- SHA256 – 메시지 인증 및 무결성에 사용되는 HMAC (Message Authentication Code)를 나타냅니다..

OpenVPN의 특징

이전 자료는 OpenVPN 소프트웨어가 핵심 보안의 기초로 OpenSSL을 사용하는 방법을 보여줍니다. 또한 알려지지 않은 공격 및 기타 코딩에 대비하여 보안을 강화하는 데 도움이되는 구성 옵션이 있습니다. 특히 보안 코드를 전송 코드와 분리하여 다양한 운영 체제로 쉽게 이식 할 수 있습니다. OpenVPN의 다른 기능은 다음과 같습니다.

- 적응성 – TAP (이더넷 브리징) 및 TUN (터널 IP 라우팅) 어댑터를 사용하여 실행.

- 공연 – 코드가 빠르게 실행되며 지원되는 터널에 대한 제한이 없습니다..

- NAT 횡단 – 쉬워진다.

- 여러 인증 – 완벽한 공유 보안 기능을 지원하는 사전 공유 키 및 PKI 인증서를 포함하는 방법.

- 손쉬운 구성 – 기술 보안 및 네트워킹 지식이있는 사람이 IPSec 기반 VPN과 달리 높은 수준의 보안을 유지하면서 설치할 수 있음을 의미합니다. 최신 OpenVPN Inc. OpenVPN 보안을 사용하려는 초보자 사용자는 VPN 서비스 개인 터널을 확인해야합니다. 최고의 개인 VPN 목록을 확인할 수도 있습니다.

또한 간단한 규칙과 IP 테이블을 사용하여로드 균형 조정 및 페일 오버가 가능합니다. 마지막으로 OpenVPN 액세스 서버는 중앙 관리가 가능하여 모든 규모의 기업에 이상적인 솔루션입니다..

개인, 중소기업 또는 기업을위한 완벽한 VPN 솔루션

OpenVPN 액세스 서버는 OpenVPN 서버 기능, 엔터프라이즈 관리 기능, 단순화 된 OpenVPN Connect UI 및 OpenVPN 클라이언트 소프트웨어 패키지를 통합하는 모든 기능을 갖춘 안전한 네트워크 터널링 VPN 소프트웨어 솔루션입니다. Windows, MAC, Linux, Android 및 iOS 환경에 설치할 수 있습니다. 광범위한 구성을 지원합니다. 여기에는 내부 네트워크에 대한 안전하고 세분화 된 원격 액세스, 소규모 비즈니스 네트워크의 중앙 집중식 제어, 가상 어플라이언스 및 개인 클라우드 네트워크 리소스의 세밀한 제어에 이르는 모든 것이 포함됩니다..

OpenVPN 액세스 서버는 세 가지 주요 구성 요소로 구성됩니다.

- OpenVPN 서버 – VPN 서버는 모든 백그라운드 작업을 수행하는 OpenVPN 액세스 서버의 기본 구성 요소입니다. VPN 서버의 기본 구성 요소를 관리하는 데 도움이되는 Web GUI가 제공됩니다..

- 관리 웹 인터페이스 / 관리 UI – 관리 웹 인터페이스는 OpenVPN 액세스 서버의 관리 인터페이스를보다 쉽게 만듭니다. 관리자는 관리 웹 인터페이스에서 라우팅, 사용자 권한, 서버 네트워크 설정, 인증 및 인증서와 같은 VPN 옵션을 관리 할 수 있습니다.

- 클라이언트 연결 – Connect Client Interface는 사용자가 웹 브라우저를 통해 VPN에 직접 연결할 수있는 OpenVPN 액세스 서버의 구성 요소입니다. 또한 Connect Client는 다른 OpenVPN 클라이언트에서 사용할 수있는 구성 파일을 다운로드 할 수있는 옵션을 사용자에게 제공합니다..

무료 테스트 서버

OpenVPN 액세스 서버를 무료로 다운로드 할 수 있습니다. 테스트 목적으로 2 개의 무료 클라이언트 라이센스가 제공됩니다. 즉, 가정용 PC에 서버 소프트웨어를 설치하여 랩톱 및 모바일 장치에 클라이언트를 설치하여 안전한 개인 VPN 네트워크를 만들 수 있습니다. 이를 통해 두 장치에서 홈 네트워크에 안전하고 원격으로 액세스 할 수 있습니다.

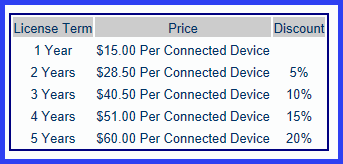

중소기업을위한 VPN

OpenVPN 액세스 서버를 다운로드하고 테스트 한 후 확장하려는 경우 비즈니스 규모에 따라 쉽게 확장 할 수 있습니다. 더 많은 클라이언트 라이센스를 구입할 수 있습니다. 각 라이센스 비용은 연간 $ 15이며 10 개 은행으로 판매됩니다. 즉, 총 $ 150의 라이센스를 10 개 이상 구매해야합니다. 그들은 추가 연도 할인 혜택을 제공합니다.

엔터프라이즈 및 클라우드 용 VPN

OpenVPN 액세스 서버는 모든 기능을 갖춘 안전한 네트워크 터널링 VPN 클라우드 솔루션입니다. IT는 OpenVPN 서버 기능, 엔터프라이즈 관리 기능, 단순화 된 OpenVPN Connect UI 및 OpenVPN 클라이언트 소프트웨어 패키지를 통합합니다. Windows, Mac 및 Linux OS 환경을 수용 할 수 있습니다. OpenVPN 액세스 서버는 Amazon Cloud, Microsoft Azure 및 Google Cloud에서 작동 할 수 있습니다. 비용은 BYOL (Bring Your Own License) + 발생한 클라우드 비용을 기준으로합니다..

OpenVPN Connect

OpenVPN Connect 설치

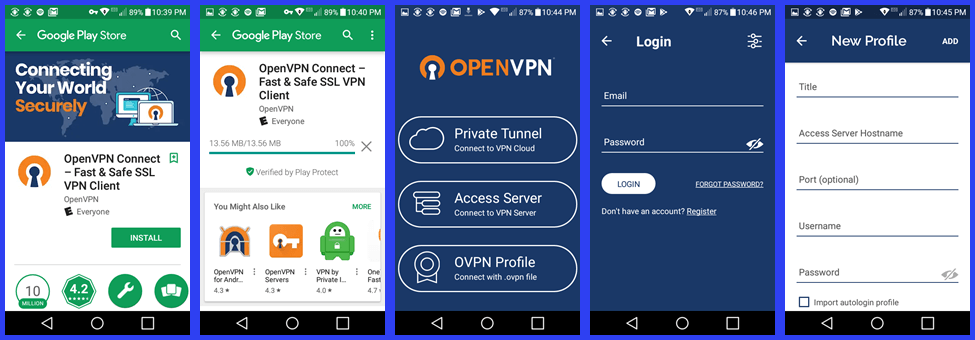

OpenVPN Connect는 Google Play 스토어에서 다운로드 할 수 있습니다. OpenVPN, Inc에서 개발 한 Android 용 공식 VPN 응용 프로그램입니다. OpenVPN 제품 전체를 제공하는 범용 클라이언트입니다.

- 프라이빗 터널 – OpenVPN Inc에서 제공하는 개인 VPN 서비스입니다.

- 액세스 서버 – 중소 기업에서 기업에 이르기까지 모든 서버 솔루션을 제공합니다.

- OpenVPN 호환 서버 – 자체 호스팅 서버 또는 OpenVPN 호환 VPN을위한 솔루션입니다.

OpenVPN Connect는 조직의 복잡성이나 대역폭에 관계없이 모든 장치에서 원활하게 작동합니다..

OpenVPN Connect 사용

사용하려는 서비스에 따라 기존 OpenVPN 호환 서버, 액세스 서버 또는 개인 터널 가입이 필요합니다.

개인 VPN 서비스를 원한다면 “비공개 터널”을 누르십시오. 이미 계정이있는 경우 자격 증명을 입력하십시오. 그렇지 않으면 7 일 무료 평가판에 가입 할 수 있습니다. “액세스 서버”를 누르면 프로필 화면이 열립니다. 비즈니스 VPN 네트워크에 액세스하기 위해 관리자가 제공 한 호스트 이름, 사용자 이름 및 비밀번호를 입력하십시오. 마지막으로 호환 서비스에서 .ovpn 파일을 가져 오는“OVPN 프로필”.

어떤 선택을 하든지 사용 가능한 최고의 OpenVPN 보안 중 일부에 액세스 할 수 있습니다. 모든 인터넷 트래픽은 안전하게 대상 서버로 암호화되고 터널링됩니다.

결론

OpenVPN Inc.는 인터넷 통신을 보호하기위한 사실상의 오픈 소스 소프트웨어 표준 인 OpenVPN의 배후에있는 회사입니다. 2002 년 OpenVPN 프로젝트로 시작하여 오픈 소스 공간에서 가장 큰 사용자 커뮤니티 중 하나를 얻었습니다..

보안은 주로 OpenSSL 라이브러리를 사용합니다. 그러나 구성 설정을 통해 추가 보안 기능이 있습니다. TAP 드라이버 또는 TUN 드라이버를 통한 IP 라우터를 통해 이더넷 브리지로 설치할 수 있습니다. OpenSSL과 OpenVPN은 대규모 사용자 기반으로 인해 가장 세밀한 공개 소스 코드 중 하나입니다. OpenVPN은 또한 정기적 인 보안 감사를 거쳐 취약점을 확인합니다. 발견되면 다음 버전에서 해결됩니다..

OpenVPN은 또한 OpenVPN 액세스 서버를 통해 완전한 VPN 솔루션을 제공합니다. OpenVPN 서버 기능, 엔터프라이즈 관리, 단순화 된 OpenVPN Connect UI 및 OpenVPN 클라이언트 소프트웨어 패키지를 통합하는 완전한 기능을 갖춘 안전한 네트워크 터널링 VPN 솔루션입니다. Windows, MAC, Linux, Android 및 iOS 장치에 설치할 수 있습니다. OpenVPN 액세스 서버는 광범위한 구성을 지원합니다. 개인, 중소 기업 또는 대기업에 VPN 솔루션을 제공하는 데 사용할 수 있습니다. 물리적 시스템, 가상 어플라이언스 또는 클라우드 환경에서 실행될 수도 있습니다..

메시지 3

메시지 3

VPN Inc.의 배후에 있는 회사임을 명시하여 OpenVPN Inc.의 검토를 시작합니다. OpenVPN은 안전하고 빠른 인터넷 통신 솔루션으로, 안전한 VPN을 만드는 데 사용할 수 있는 최고의 프로토콜로 널리 알려져 있습니다. 이러한 이유로 OpenVPN은 최고의 VPN 서비스의 핵심 인프라를 형성합니다. 또한, OpenVPN Inc.는 최신 OpenVPN 버전 기능을 구현하는 Private Tunnel을 통해 자체 VPN 서비스를 제공하며, 다양한 OpenVPN 액세스 서버 패키지를 통해 완벽한 솔루션을 제공합니다. OpenVPN은 오픈 소스 소프트웨어로, 전 세계의 암호화 전문가, 애호가 및 IT 전문가로 구성된 사용자 커뮤니티에서 광범위한 조사가 제출되었습니다. 이로 인해 OpenVPN은 가장 정밀한 암호화 라이브러리 중 하나가되었으며, 이를 통해 제공되는 온라인 보안이 더욱 향상되었습니다. OpenVPN은 사용자 의견과 테스트를 조합하여 소프트웨어의 성능과 온라인 보안을 지속적으로 향상시키며, 주기적으로 해당 코드에 대한 보안 및 암호화 감사를 받습니다. 이러한 이유로 OpenVPN은 전 세계에서 가장 널리 사용되는 VPN 프로토콜 중 하나입니다.

VPN Inc.의 배후에 있는 회사임을 명시하여 OpenVPN Inc.의 검토를 시작합니다. OpenVPN은 안전하고 빠른 인터넷 통신 솔루션으로, 안전한 VPN을 만드는 데 사용할 수 있는 최고의 프로토콜로 널리 알려져 있습니다. 이러한 이유로 OpenVPN은 최고의 VPN 서비스의 핵심 인프라를 형성합니다. 또한, OpenVPN Inc.는 최신 OpenVPN 버전 기능을 구현하는 Private Tunnel을 통해 자체 VPN 서비스를 제공하며, 다양한 OpenVPN 액세스 서버 패키지를 통해 완벽한 솔루션을 제공합니다. OpenVPN은 오픈 소스 소프트웨어로, 전 세계의 암호화 전문가, 애호가 및 IT 전문가로 구성된 사용자 커뮤니티에서 광범위한 조사가 제출되었습니다. 이로 인해 OpenVPN은 가장 정밀한 암호화 라이브러리 중 하나가되었으며, 이를 통해 제공되는 온라인 보안이 더욱 향상되었습니다. OpenVPN은 사용자 의견과 테스트를 조합하여 소프트웨어의 성능과 온라인 보안을 지속적으로 향상시키며, 주기적으로 해당 코드에 대한 보안 및 암호화 감사를 받습니다. 이러한 이유로 OpenVPN은 전 세계에서 가장 널리 사용되는 VPN 프로토콜 중 하나입니다.