הבה נתחיל בבדיקת OpenVPN Inc. על ידי קביעתנו שהם החברה העומדת מאחורי OpenVPN. עם למעלה מחמישה מיליון הורדות מאז הקמתו כפרויקט OpenVPN בשנת 2002, הוא הפך לתוכנת VPN סטנדרטית דה-פקטו במרחב הרשת המקור הפתוח. למי שלא מכיר את זה, OpenVPN הוא פתרון תקשורת אינטרנט מהיר, אמין ומאובטח במיוחד. ההערכה היא כי מדובר בפרוטוקול הטוב ביותר הקיים ליצירת רשתות פרטיות וירטואליות מאובטחות (VPN). כתוצאה מכך הוא מהווה את תשתית הליבה של מיטב שירותי ה- VPN. בנוסף לתוכנת הקוד הפתוח עטורת הפרסים שלהם, OpenVPN Inc. מספקת שירות VPN משלהם דרך מנהרת פרטית המיישמת את תכונות גרסת ה- OpenVPN האחרונות שלהם. הם גם מספקים פיתרון שלם באמצעות חבילות OpenVPN Access Server שונות.

לפני עליית עידן האינטרנט, רוב החברות שרצו לחבר את משרדיהן נאלצו להשתמש בקווי T1 ובארכיטקטורות עמוד שדרה נוסף. זה מאפשר לרשתות LAN המשמשות את משרדי התאגיד להצטרף לחברות WAN. זה היה יקר מאוד ובכך הוגבל למפעלים גדולים יותר. לאחר מכן הגיעו ה- VPNs הראשונים אשר יושמו באמצעות IPSec שהיה מורכב מאוד ורק מובן מאליו על ידי מומחי אבטחה. יישום זה מוגבל למי שיכול היה להרשות לעצמו מומחים אלה מחברות כמו סיסקו ומיקרוסופט. כדי לסבך זאת ביתר שאת, פתרונות קנייניים אלה היו לרוב לא תואמים זה את זה.

ככל שהאינטרנט הפך פופולרי יותר ויותר, עסקים קטנים יותר החלו להשתמש ב- VPNs והצורך בפתרונות מהירים וזולים יותר גדל. במקביל אבטחת האינטרנט של SSL / TSL עלתה בפופולריות רבה בגלל השימוש בה בענף הפיננסי. זה נולד לתעשיית ה- VPN המסחרית שסיפקה VPN-רשתות SSL שאיפשרו למשתמשים מרוחקים “לגשת לאינטרנט” לרשתות LAN מרחוק דרך האינטרנט הציבורי. עד מהרה, מספר גדול יותר של משתמשי אינטרנט החלו לחפש פתרונות אינטרנט מאובטחים שיהיה קל ומהיר יותר לפתח אותם. במקביל, רשתות מבוססות לינוקס סיפקו פלטפורמה לבחון את הפתרונות החדשים הללו באמצעות התקני רשת וירטואליים TUN / TAP.

OpenVPN: עמוד השדרה של עסק OpenVPN Inc.

קצת היסטוריה על OpenVPN

להלן סינפסות של ראיון שנתן ג’יימס יונן, יוצר OpenVPN על האופן בו הוא פיתח אותו.

הרעיון המקורי של צורך בכלי כמו OpenVPN הגיע אליו תוך כדי מסע בעולם ובמקביל צורך לשמור על נוכחות טלפרנסנס נגישה. בזמן שנסע במרכז אסיה, רוסיה ואזורים אחרים עם מספר יוצא דופן של האקרים מוכשרים מאוד, הוא החל להתעניין בכלי האבטחה של לינוקס המשמשים לתקשורת תקשורת..

כאשר חקר כלים אלה, גילה שבאופן בסיסי היו שתי רכבות מחשבה לגבי טכנולוגיות VPN. הוא כינה את אלה המחנות “ראשונים לביטחון” ו”השימושיות ראשונים “. מחנה האבטחה IPSec ו- FreeSwan האמינו שזה בסדר לפסול את החוסן והשימושיות לטובת השגת האבטחה הראויה. עם זאת, הדבר הפך את יישומי VPS IPN למורכבים וקשים ליישום.

זה הוביל למחנות שאינם IPSec (VTun, Cipe, וכו ‘) שהולידו מכיוון שהם היו זקוקים ל- VPN עכשיו וזמני הפיתוח ל- IPSec VPN היו ארוכים מאוד. כך הם החליטו שיהיה קל יותר להכין בעצמם ולא להיאבק עם החסרונות של התקנת IPSec. קבוצת השימושיות התרכזה בפן הרשתוני של טלקומוניקציה מאובטחת. זה הוביל לחדשנות בה משתמשים כיום ספקי VPN רבים, מתאמי רשת “וירטואלית” או “TAP”. מתאמי TAP מחקים חיבורי רשת אתרנט המשמשים ברשתות מקומיות ומתאמי TUN מדמים את חיבורי נקודת ה- IP לנקודה ו- NAT המשמשים את הנתבים..

לאחר ששקול את שני אלה וגם את תחום ה- VPN בקוד הפתוח, הוא החליט שלקבוצת השימושיות יש את הרעיון הנכון לגבי רשתות ולהפוך את היישום לפשוט יותר. בעוד שבאותה עת SSH, SSL / TSL ו- IPSec צדקו ביחס לרמת האבטחה הדרושה לרשתות פרטיות הפועלות ברחבי האינטרנט הציבורי. כך החל הרעיון שלו מה יהפוך ל- OpenVPN.

למרות ש- IPSec היה התקן הנוכחי לטכנולוגיית VPN באותה עת החל לפתח את פיתרון ה- VPN שלו. הוא החליט נגדה בגלל מורכבותו ואינטראקציה גרעין הליבה. הוא ראה סוגיה פוטנציאלית מכיוון שבדרך כלל נחשב מורכבות לאויב הביטחון. בנוסף, הוא ראה באינטראקציה זו כפגם עיצובי בו כישלון של רכיב אחד יכול להוביל לפריצת אבטחה קטסטרופלית..

כתוצאה מכך הוא הביט ב- SSL שהולך וגדל כחלופה ל- IPSec לאבטחת אינטרנט ומשמש לאבטחת אתרים. כך הסתפק ב- SSL / TSL עבור רכיב האבטחה לכלי ה- VPN החדש שלו. מכיוון שהוא נשען בכבדות על ספריית OpenSSL והיה קוד פתוח, הוא החליט לקרוא לה VPN.

אז מה הופך את OpenVPN למיוחד?

זו תוכנת קוד פתוח

התוכנה חינמית וקוד פתוח. שנית, מאז הקמתה בשנת 2002, היא גייסה את אחת הקהילות הגדולות של המשתמשים במרחב הקוד הפתוח. קהילה זו מורכבת ממומחי קריפטוגרפיה, חובבים ואנשי IT מכל רחבי העולם. כתוצאה מכך היא הועברה לבחינה רחבה של שימושיותה, כמו גם ביטחונה הקריפטוגרפי. בנוסף, ספריית OpenSSL המהווה את אבטחת הקריפטו הליבה שלה היא גם קוד פתוח ויש לה יותר מעשרים שנות ביקורת מצד מומחי אבטחה ומשתמשים קבועים בכל עולמם. זה הופך את OpenVPN לאחת מספריות הקריפטו הנבדקות ביותר שהובילו להתקדמות נוספת באבטחה המקוונת שהיא מספקת. התקדמות חדשה זו נכללת אז בגירסאות OpenVPN רצופות.

בדיקות קהילתיות וביקורות אבטחה

כדי להבין מה הופך את OpenVPN לפרוטוקול ה- VPN הנפוץ ביותר בעולם, עליך לבחון כיצד הוא מתמודד עם האבטחה של חיבורי הרשת שלך. OpenVPN Inc. משתמשת בשילוב של הערות משתמשים ובדיקות כדי לשפר ללא הרף את הביצועים והביטחון המקוון של התוכנה שלהם. בנוסף, OpenVPN עוברת ביקורת תקופתית על אבטחה וקריפטוגרפיה של הקוד שלה. השניים האחרונים נערכו בתחילת 2023. הסעיפים הבאים מראים את החשיבות של שני אלה בהגדלת קלות השימוש, הפעלה והביטחון של קוד OpenVPN.

ביקורת פנימית ממומנת ועצמאית של PIA של OpenVPN 2.4

אחד מהם בוצע על ידי מתיו ד. גרין, דוקטורט, קריפטוגרף מוערך ופרופסור באוניברסיטת ג’ונס הופקינס. מחקר זה מומן על ידי גישה פרטית לאינטרנט וניתן למצוא את הסיכום המלא כאן. ביקורת נפרדת נוספת נעשתה על ידי קרן השיפור הטכנולוגית Open Source Improving Fund (OSTIF) באמצעות מהנדסים מבית QuarksLab, המשרד מבוסס פריז, שבדק גם הוא את Veracrypt. השאלות שהועלו על ידי ביקורות אלה טופלו על ידי דוח הוויקי של קהילת OpenVPN שפורסם עם עדכון הגרסא OpenVPN 2.4.2 אשר תיקן את הרציני שבנושאים אלה..

מעורבות קהילתית ותחבולות לשיפור אבטחת הקוד

לאחר הביקורות האחרונות ושחרורו של OpenVPN 2.4.2, Guido Vranken, חבר הקהילה החליט להריץ פוזר אוטומטי כנגד הקוד החדש. למי שלא יודע מה זה Fuzzer, מדובר בתוכנה אוטומטית המשמשת לבדיקת קוד חדש. הליך הבדיקה כולל מתן קלט לא חוקי, בלתי צפוי ואקראי לקוד ואז התבוננות כיצד הוא מתמודד איתו. בדיקות fuzzing או fuzz כפי שמכונה בדרך כלל צגים למעט חריגים שנמצאים בנתונים הלא חוקיים הכוללים קודי שגיאה שהופעלו, קריסות, כישלון תנאים שהקוד מונח עליהם אך לא נבדק כראוי ודליפות זיכרון ששברו את האבטחה. מטרתו הייתה להמחיש כי יתכן שבדיקות ידניות לא יספיקו בכדי לבחון קוד חדש באופן מלא וכי יש לחשוף את הקודים הללו לאלגוריתמים מהומה. הוא גילה כמה פגיעויות נוספות שלא נמצאו על ידי הביקורות. OpenVPN Inc. התייחסה לאלה ב- OpenVPN 2.4.3 ו- 2.3.17 יחד עם כמה סוגיות לא קשורות אחרות.

אבטחת OpenVPN?

להלן סיכום מהיר של הלוח, OpenVPN ומהפכת VPN VPL, מאת צ’רלי הוסנר..

כדי להבין מה VPN מאובטח צריך, עליך להבין כמה יסודות של קריפטוגרפיה. אנו יודעים שרוב הקוראים חושבים שמדובר במדע טכני ומורכב מאוד. זה ולכן קל לטעות. נאמר אחרת, כפי שקינן של Hosner: “הדבר האחד גרוע מאבטחה גרועה הוא אבטחה גרועה שיוצרת אשליה של אבטחה טובה” למרבה המזל, מוצרים כמו OpenVPN מקלים על אבטחה טובה ליישום נכון. המרכיב הנוסף ב- VPN טוב הוא שהם יהיו קלים ליישום ויספקו ביצועים מהירים.

יעדים של אבטחת מידע

אבטחת מידע נשענת מאוד על ארבע יעדים בסיסיים. ניתן לסכם את הדברים כדלקמן:

- סודיות – מתייחס להסתרת הנתונים שלך מעיניים סקרניות.

- יושרה – כרוך באימות שהנתונים שלך לא השתנו בשום דרך במהלך המעבר.

- אימות – פירושו שאתה יכול להיות בטוח שהלקוח או השרת שאתה מתקשר איתו הם מי שאתה חושב שהם.

- אי-דחייה – מוודא שהישות איתה אתה מתקשר לא תוכל להכחיש אחר כך שהוא שלח את הנתונים שקיבלת.

על מנת להתמודד כראוי עם יעדים אלה, מומחי אבטחה משתמשים במה שמכונה בעיקר פרימיטיבים קריפטוגרפיים בענף.

ארבעת הפרימיטיבים הקריפטוגרפיים הליבה

- צ’יפים סימטריים – הם אלגוריתמי החסימה המהירים המשתמשים באותו מפתח להצפנת ופענוח נתונים המשמשים לחיסיון נתונים..

- מעכל הודעות – הן פונקציות מתמטיות המקודדות הודעה לאורכה קבועה של טקסט צופן המשמשות לבדיקת תקינות ההודעה.

- צ’יפים אסימטריים – הן מתודולוגיות אחרות כמו קידוד מפתח ציבורי (PKI) שניתן להשתמש בהן כדי לאמת את הישויות המדברות זו עם זו.

- חתימה דיגיטלית – הם שילוב של עיכול הודעות ו- PKI אשר משמשים יחד יחד מספקים שלמות הודעה אך גם אי-דחייה.

כעת כשאנו מכירים את המטרות של אבטחת מידע טובה ואת הכלים הבסיסיים המיושמים כדי להשיג אותם. בואו נראה כיצד הם מיושמים כדי ליצור בסיס רשת VPN טובה.

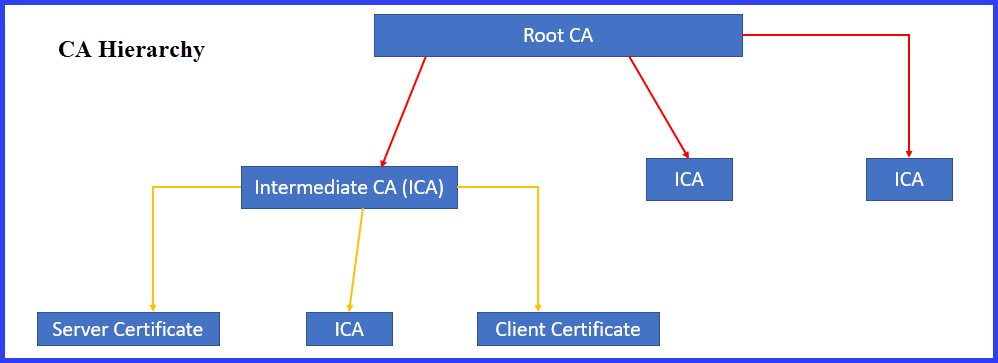

רשויות אישורים מהימנות

ראשית, הרעיון של מפתחות פרטיים / ציבוריים בודדים עבור כל מארח שאליו ברצונך ליצור קשר הוכח כבעייתי מכיוון שתזדקק למפתח ציבורי אחר לכל מארח שאליו אתה מתחבר. זה גם יוביל לבעיות באתרי מסחר אלקטרוני של HTTPS. דמיין שאתה זקוק למפתח נפרד לכל אתר מאובטח שאתה מבקר בו. כדי להתגבר על בעיות מדרגיות זו שעומדות בפני HTTPS ו- TSL ביחס PKI, הוקמו רשויות אישורים מהימנות. רשיונות אישורים, הנפיקו אישורים דיגיטליים שהם קבצי נתונים קטנים המכילים אישורי זהות שנחתמו על ידי המפתח הפרטי של CA. הרעיון הוא שרשות אישורי הביניים (ICA) נותנת אמון בשורש CA.

לחיצת היד של OpenVPN

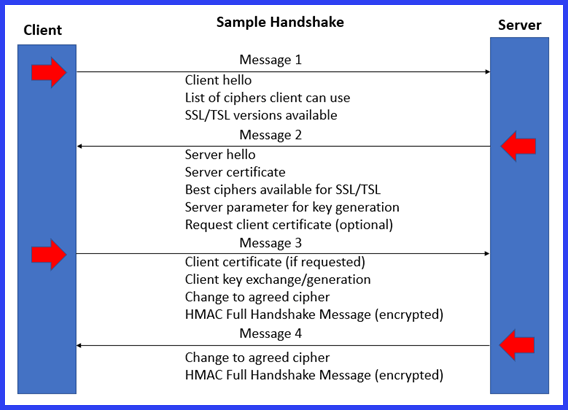

דנו בלחיצת היד ברבות מביקורות ה- VPN שלנו. הבה נבחן כיצד לחיצת היד הזו עובדת ב- OpenVPN. אפשר לחשוב על זה כארבע הודעות בין הלקוח לשרת:

הודעה 1

הלקוח שולח הודעת שלום כדי להתחיל את לחיצת היד. ברכה זו כוללת רשימה של צ’יפים שהלקוח תומך בהם וגם ביט אקראי. זה כולל גם את הגרסאות של SSL / TSL שהוא יאפשר.

הודעה 2

השרת מחזיר את הודעת הלו. ברכת השרת שולחת את אישור השרת הכולל את המפתח הציבורי שלו שנחתם על ידי המפתח הפרטי של CA. זה גם בוחר ושולח צופן מגירסת SSL / TSL הגבוהה ביותר הנפוצה בין הלקוח לשרת. לאחר מכן הוא שולח את הפרמטר הדרוש לייצור מחצית המפתח המשותף של השרת (RSA, DHE, ECDHE וכו ‘).

הודעה 3

הודעה 3

הלקוח משתמש במפתח הציבורי של CA כדי לאמת את זהות השרת ואז משחזר את המפתח הציבורי שלו. לאחר מכן הלקוח משתמש במפתח הציבורי של השרת בהודעה כדי לקבל את פרמטר השרת כדי ליצור את הסוד של המאסטר. לאחר מכן הוא שולח את האישור שלו לשרת אם יתבקש. הלקוח משתמש גם במפתח הציבורי של השרת כדי להצפין את סוד המאסטר הקדם כחלק משלב החלפת / הדור של מפתח לקוח. לאחר מכן הוא מחשב את מפתח הראשי ועובר להצפנה שנבחרה. בשלב הבא הוא מבצע ערך חשיש של כל לחיצת היד, מצפין אותו עם הצופן שנבחר ושולח אותו לשרת כדי לוודא שהם נמצאים באותו עמוד לגבי כל מה שנדון במהלך לחיצת היד. ה- HMAC מספק אימות ואי-דחייה למבחן.

השרת משתמש במפתח הציבורי של CA כדי לאמת את הלקוח. רק לשרת יש את המפתח הפרטי הדרוש כדי לפתור את המאסטר הקדם. ברגע שהוא עושה זאת זה מחשב את המאסטר המשותף. לאחר אימות שני הקצוות, נוצרים ארבעה מפתחות שונים: מפתח שליחה של HMAC, מפתח קבלת HMAC, מפתח שליחה להצפנה / פענוח ומפתח קבלת הצפנה / פענוח במהלך שלב ייצור המפתח.

הודעה 4

השרת משתנה להצפנה שנבחרה, מפענח את ההודעה שנשלחה על ידי הלקוח ובודק אם הם מסכימים. לאחר מכן הוא יוצר מבחן סיום HMAC משלו ושולח אותו ללקוח. ברגע שהלקוח מפענח זאת ושני הצדדים מסכימים שהכל נשלח והתקבל נכון, לחיצת היד מסתיימת.

קידוד הודעה סימטרי עוקב

כל ההודעות העוקבות אחר כך יוצפנו באמצעות הצופן שנבחר וישתמשו ב- HMAC לצורך שלמות נתונים, אימות ואי-דחייה. מקשים יתחדשו מעת לעת דרך ערוץ בקרה נפרד בכדי לספק סודיות קדימה מושלמת לחיבור עם תקופת מעבר בין שינויים במפתח כך שהיא גורמת להפרעה מינימלית.

דוגמה להצפנה

דוגמה להצפנה טיפוסית היא DHE–RSA–AES256–SHA256. חלקי הצופן הם כדלקמן:

- DHE – אמצעי להשתמש בהחלפת מקשים של דיפי-הלמן עם מקשים ארעיים המספקים סודיות קדימה מושלמת

- RSA – משתמש באישורים לאימות ישויות (צריך להשתמש לפחות ב- 2048 ביט).

- AES256 – הוא ההצפנה הסימטרית המשמשת להודעות סודיות.

- SHA256 – מייצג את קוד אימות ההודעות (HMAC) המשמש לאימות ויושרה של הודעות.

תכונות של OpenVPN

החומר הקודם מראה כיצד תוכנת OpenVPN משתמשת ב- OpenSSL כבסיס לאבטחת הליבה שלה. יש לו גם אפשרויות תצורה שעוזרות להפוך אותה לבטוחה יותר מפני התקפות לא ידועות וקידוד אחר כדי לשפר את האבטחה שלך. באופן ספציפי, הוא מבודד את קוד האבטחה מקוד ההובלה מה שהופך אותו לנייד בקלות למגוון מערכות הפעלה. תכונות אחרות של OpenVPN כוללות:

- גמישות – הפעל באמצעות מתאמי TAP (Ethernet גישור) ו- TUN (ניתוב IP של מנהרה).

- ביצועים – הקוד פועל במהירות ואין לו מגבלות קשות על מנהרות הנתמכות.

- רוחבי NAT – הופך לקל יותר.

- אימות מרובה – שיטות הכוללות מפתחות משותפים מראש ותעודות PKI עם תמיכה מושלמת בסודיות.

- קלות תצורה – פירושו שמישהו עם קצת ידע בתחום אבטחה וטכני יכול להתקין אותו תוך שמירה על רמת אבטחה גבוהה שלא כמו VPNs מבוססי IPSec. משתמשים מתחילים שרוצים להשתמש באבטחת OpenVPN Inc. העדכנית ביותר של OpenVPN צריכים לבדוק את שירות ה- VPN מנהרה פרטית שלהם. אתה יכול גם לבדוק את רשימת מיטב ה- VPN האישי שלנו.

זה גם מאפשר איזון עומסים וכישלונות באמצעות כללים פשוטים וטבלאות IP. לבסוף OpenVPN Access Server מאפשר ניהול מרכזי מה שהופך אותו לפיתרון אידיאלי עבור ארגונים בכל הגדלים.

פיתרון VPN מלא עבור הפרט, SME או Enterprise

OpenVPN Access Server הוא פיתרון תוכנת VPN של מנהור רשת מאובטח עם מאפיינים מלאים המשלב יכולות שרת OpenVPN, יכולות ניהול ארגוניות, פתרונות OpenVPN Connect UI פשוטים וחבילות תוכנה של OpenVPN Client. ניתן להתקין אותו בסביבות Windows, MAC, Linux, Android ו- iOS. זה תומך במגוון רחב של תצורות. זה כולל הכל, החל מרחוק מאובטח וגרעיני לרשת פנימית משלך, שליטה מרכזית ברשת עסקית קטנה, לשליטה מדויקת במכשירים וירטואליים ומשאבי רשת ענן פרטיים..

OpenVPN Access Server מורכב משלושה רכיבים עיקריים:

- שרת OpenVPN – שרת ה- VPN הוא הרכיב הבסיסי בשרת OpenVPN Access שעושה את כל עבודות הרקע. זה מגיע עם ממשק משתמש מקוון המסייע בניהול הרכיבים הבסיסיים של שרת ה- VPN.

- ממשק אינטרנט לניהול / ממשק מנהל מערכת – ממשק האינטרנט של הניהול מאפשר ממשק ניהול קל יותר בשרת OpenVPN Access. בממשק האינטרנט לניהול מערכת מנהל יכול לנהל אפשרויות VPN כמו ניתוב, הרשאות משתמש, הגדרות רשת שרת, אימות ותעודות..

- חיבור לקוח – ממשק Connect Client הוא רכיב בשרת OpenVPN Access המאפשר למשתמשים להתחבר ל- VPN ישירות דרך דפדפן האינטרנט שלהם. לקוח Connect גם נותן אפשרויות למשתמש להוריד את קבצי התצורה שלהם שניתן להשתמש בהן על לקוחות OpenVPN אחרים.

שרת מבחן חינם

אתה יכול להוריד את OpenVPN Access Server בחינם. זה מגיע עם שני רישיונות לקוח חינמיים למטרות בדיקה. משמעות הדבר היא שאתה יכול ליצור רשת VPN אישית מאובטחת על ידי הצבת תוכנת השרת במחשב האישי שלך ואז להתקין את הלקוח במחשב הנייד והנייד שלך. זה יאפשר לך לגשת לרשת הביתית שלך באופן מאובטח ומרוחק משני המכשירים.

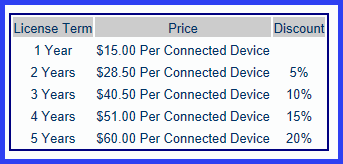

VPN לחברות קטנות עד בינוניות

אם לאחר ההורדה והבדיקה של שרת AccessVPN Access אתה רוצה להגדיל אותו, הוא יתחלף בקלות לפי גודל העסק שלך. אתה יכול לקנות יותר רישיונות לקוח. כל רישיון עולה 15 $ לשנה והם נמכרים בבנקים של עשרה. פירוש הדבר שעליך לקנות לפחות 10 רישיונות בסכום כולל של 150 $. הם מציעים הנחות בתנאי שנה נוספים.

VPN לארגון וענן

OpenVPN Access Server הוא פיתרון ענן VPN Cloud של מנהור רשת מאובטח במלואו. ה- IT משלב בין יכולות שרת OpenVPN, יכולות ניהול ארגוניות, OpenVPN Connect UI ופשטות OpenVPN Client יחד. זה יכול להתאים לסביבות מערכת ההפעלה Windows, Mac ו- Linux. שרת AccessVPN Access יכול לעבוד עם Amazon Cloud, Microsoft Azure ו- Google Cloud. העלות מבוססת על הבאת רישיון משלך (BYOL) + עלות ענן.

OpenVPN Connect

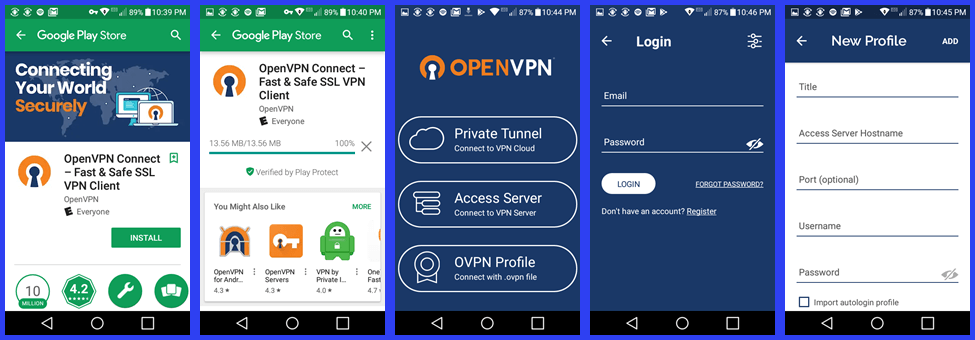

התקנת OpenVPN Connect

ניתן להוריד את OpenVPN Connect מחנות Google Play. זהו יישום ה- VPN הרשמי עבור אנדרואיד שפותח על ידי OpenVPN, Inc. זהו לקוח אוניברסלי המשרת את החבילה המלאה של מוצרי OpenVPN:

- מנהרה פרטית – הוא שירות VPN אישי המוצע על ידי OpenVPN Inc.

- גישה לשרת – מספק פיתרון שרת לכל דבר, החל מ- SMB לעסקים.

- שרת תואם OpenVPN – הוא פיתרון לשרתים המארחים בעצמם או VPNs תואמי OpenVPN.

OpenVPN Connect פועל בצורה חלקה בכל המכשירים, לא משנה מורכבות הארגון שלך או רוחב הפס שלך.

באמצעות OpenVPN Connect

תזדקק למנוי שרת תואם OpenVPN, שרת גישה או מנהרה פרטית, בהתאם לשירות בו תרצה להשתמש:

אם אתה רוצה שירות VPN אישי, לחץ על “מנהרה פרטית”. הזן את האישורים שלך אם כבר יש לך חשבון. אחרת, אתה יכול להירשם לניסיון ללא תשלום של 7 ימים. הקשה על “Access Sever” תפתח את מסך הפרופיל. הזן את שם המארח, שם המשתמש והסיסמה שסופקו על ידי מנהל המערכת כדי לגשת לרשת ה- VPN העסקית שלך. לבסוף, תוכלו לנו “פרופיל OVPN” לייבא קובץ .ovpn מהשירות התואם.

לא משנה איזו בחירה תבחרו, תהיה לכם גישה לכמה מאבטחי OpenVPN הטובים ביותר שקיימים. כל תעבורת האינטרנט שלך תוצפן בצורה מאובטחת עם מנהרה לשרת היעד שלך.

מסקנות

OpenVPN Inc. הינה החברה שמאחורי OpenVPN, התקן דה-פקטו של תוכנות קוד פתוח לאבטחת תקשורת האינטרנט שלך. הוא הושק כפרויקט OpenVPN בשנת 2002 והשיג את אחת הקהילות הגדולות ביותר של המשתמשים במרחב הקוד הפתוח..

האבטחה היא בעיקר באמצעות ספריית OpenSSL. עם זאת יש לו תכונות אבטחה נוספות דרך הגדרות התצורה שלה. ניתן להתקין אותו כגשר אתרנט באמצעות מנהל התקן TAP או נתב IP דרך מנהל התקן TUN. OpenSSL ו- OpenVPN הם שניים מקודי הקוד הפתוח הנבדקים ביותר בגלל בסיס המשתמשים הגדול שלהם. OpenVPN עובר גם ביקורת אבטחה תקופתית כדי לבדוק אם יש פגיעויות. כאשר הם נמצאים, הם פונים בגירסה הבאה.

ל- OpenVPN יש גם פתרון VPN מלא דרך שרת ה- OpenVPN Access שלה. זהו פיתרון VPN לניקור רשת מאובטח במלואו, המשלב יכולות שרת OpenVPN, ניהול ארגוני, ממשק המשתמש הפתוח של OpenVPN Connect וחבילות תוכנה של OpenVPN Client. ניתן להתקין אותו במכשירי Windows, MAC, Linux, Android ו- iOS. OpenVPN Access Server תומך במגוון רחב של תצורות. ניתן להשתמש בו כדי לספק פיתרון VPN ליחידים, עסקים קטנים ובינוניים או ארגונים גדולים. ניתן להריץ אותו גם על מכונות פיזיות, מכשירים וירטואליים או בסביבות ענן.

הודעה 3

הודעה 3

N/A – The text is already in Hebrew.

N/A – The text is already in Hebrew.