OpenVPN Inc.のレビューを、OpenVPNの背後にある会社であることから始めましょう。 2002年のOpenVPNプロジェクトとしての創業以来、500万を超えるダウンロード数を誇り、オープンソースネットワーキングスペースにおける事実上の標準VPNソフトウェアとなっています。 OpenVPNに慣れていない人にとって、OpenVPNは高速で信頼性が高く、超安全なインターネット通信ソリューションです。安全な仮想プライベートネットワーク(VPN)を作成するために利用できる最高のプロトコルであると広く信じられています。その結果、最高のVPNサービスの中核インフラストラクチャを形成します。受賞歴のあるコミュニティのオープンソースソフトウェアに加えて、OpenVPN Inc.は、最新のOpenVPNバージョンの機能を実装するプライベートトンネルを通じて独自のVPNサービスを提供しています。また、さまざまなOpenVPNアクセスサーバーパッケージを通じて完全なソリューションを提供します.

インターネット時代が到来する前は、オフィスを接続したいほとんどの企業はT1回線と追加のバックボーンアーキテクチャを使用する必要がありました。これにより、企業のオフィスで使用されるLANがWANに結合されます。これは非常に高価なため、大企業に限定されていました。次に登場したのは、IPSecを使用して実装された最初のVPNで、これは非常に複雑で、セキュリティの専門家しか理解していませんでした。この限定的な実装は、シスコやマイクロソフトなどの企業からのこれらの専門家を買う余裕のある人たちへのものです。これをさらに複雑にするために、これらの独自のソリューションは、しばしば互いに互換性がありませんでした.

インターネットの人気が高まるにつれ、小規模企業がVPNを使用するようになり、より高速で安価なソリューションの必要性が高まりました。同時に、SSL / TSLインターネットセキュリティは、金融業界での使用により人気が高まりました。これにより、商用VPN業界が誕生しました。これにより、リモートユーザーが公衆インターネット経由でオフィスのLANにリモートで「安全にアクセス」できるSSL VPNが提供されました。すぐに、より多くのインターネットユーザーが、より簡単かつ迅速に開発できる安全なインターネットソリューションを探し始めました。同時に、Linuxベースのネットワークは、TUN / TAP仮想ネットワーキングデバイスを使用してこれらの新しいソリューションをテストするためのプラットフォームを提供しました.

OpenVPN:OpenVPN Inc.ビジネスのバックボーン

OpenVPNについての小さな歴史

以下は、OpenVPNの作成者であるJames Yonanがどのようにして開発を始めたのかについてのインタビューの概要です.

OpenVPNのようなツールが必要であるという当初のアイデアは、世界中を旅しながら、同時に到達可能なテレプレゼンスを維持する必要があることを思いつきました。中央アジア、ロシア、および非常に才能のあるハッカーの数が異常に多い他の地域を旅しながら、彼は在宅勤務に使用されるLinuxセキュリティツールに興味を持ち始めました.

これらのツールを調査したところ、VPNテクノロジに関しては基本的に2つの一連の考え方があることがわかりました。彼はこれらを「セキュリティ第一」と「使いやすさ第一」のキャンプと呼びました。 IPSecとFreeSwanのセキュリティキャンプは、適切なセキュリティを実現するために、堅牢性とユーザビリティを失っても大丈夫だと信じていました。ただし、これによりIPSec VPNアプリケーションが複雑になり、実装が困難になりました。.

これにより、現在VPNが必要であり、IPSec VPNの開発時間が非常に長いため、IPSec以外のキャンプ(VTun、Cipeなど)が生まれました。したがって、彼らはIPSecのインストールの落とし穴に苦労するよりも、自分で作成する方が簡単だと判断しました。ユーザビリティグループは、安全な通信のネットワーキングの側面に集中しました。これにより、今日多くのVPNプロバイダー、「TUN」または「TAP」仮想ネットワークアダプターで使用されているイノベーションが生まれました。 TAPアダプターはローカルエリアネットワーク内で使用されるイーサネットネットワーク接続をエミュレートし、TUNアダプターはルーターで使用されるIPポイントツーポイント接続とNATをシミュレートします.

これらとオープンソースVPNの両方の分野を検討した後、彼は、ユーザビリティグループがネットワーキングと実装の簡素化について正しい考えを持っていると判断しました。同時に、SSH、SSL / TSL、およびIPSecは、パブリックインターネット上で動作するプライベートネットワークに必要なセキュリティレベルについては適切でした。したがって、OpenVPNになるものの彼の概念が始まった.

IPSecはVPNテクノロジの現在の標準でしたが、VPNソリューションの開発を始めたときのことです。その複雑さと核となるカーネルの相互作用のため、彼は反対しました。複雑さが一般的にセキュリティの敵であると考えられているので、彼は潜在的な問題を見ました。さらに、この相互作用を、1つのコンポーネントの障害が致命的なセキュリティ違反につながる可能性のある設計上の欠陥であると見なしました。.

その結果、インターネットセキュリティのIPSecに代わるものとして成長しており、Webサイトのセキュリティ保護に使用されているSSLに注目しました。したがって、彼は新しいVPNツールのセキュリティコンポーネントとしてSSL / TSLを採用しました。 OpenSSLライブラリに大きく依存していて、オープンソースだったため、彼はそれをOpen VPNと呼ぶことにしました.

OpenVPNが特別な理由?

オープンソースのソフトウェアです

ソフトウェアは無料でオープンソースです。第二に、2002年の導入以来、オープンソーススペースで最大のユーザーコミュニティの1つを獲得しています。このコミュニティは、世界中の暗号化の専門家、愛好家、IT専門家で構成されています。その結果、それはその使いやすさだけでなく、その暗号化セキュリティの両方の広範な検査に提出されています。さらに、中核的な暗号セキュリティを形成するOpenSSLライブラリもオープンソースであり、セキュリティ専門家や世界中の一般ユーザーによる20年以上の批判があります。これにより、OpenVPNは、最も精査された暗号ライブラリの1つになり、OpenVPNが提供するオンラインセキュリティがさらに進歩しました。これらの新しい進歩は、OpenVPNの連続バージョンに含まれています.

コミュニティテストとセキュリティ監査

OpenVPNが世界で最も広く使用されているVPNプロトコルとなっている理由を理解するには、ネットワーク接続のセキュリティに取り組む方法を検討する必要があります。 OpenVPN Inc.は、ユーザーのコメントとテストの組み合わせを使用して、ソフトウェアのパフォーマンスとオンラインセキュリティを常に改善しています。さらに、OpenVPNはそのコードの定期的なセキュリティおよび暗号監査を受けます。最後の2つは2023年の初めに実施されました。次のセクションでは、OpenVPNコードの使いやすさ、操作性、およびセキュリティを向上させる上で、これら両方の重要性を示します。.

OpenVPN 2.4の内部PIAによる独立したOSTIF監査

1つは、尊敬されている暗号学者であり、ジョンズホプキンス大学の教授であるマシューD.グリーン博士によって実行されました。この研究はプライベートインターネットアクセスによって資金を供給されており、完全な要約はここで見つけることができます。別の監査は、パリを拠点とする会社であるVeracryptも監査したQuarksLabのエンジニアを使用して、オープンソーステクノロジーインプルーブメントファンド(OSTIF)によって行われました。これらの監査によって提起された質問は、バージョンアップデートOpenVPN 2.4.2でリリースされたOpenVPNコミュニティWikiレポートで対処され、これらの問題の最も深刻な問題が修正されました.

コードのセキュリティを向上させるためのコミュニティの関与とファジング

最近の監査とOpenVPN 2.4.2のリリース後、コミュニティメンバーであるGuido Vrankenは、新しいコードに対して自動Fuzzerを実行することを決定しました。 Fuzzerが何であるかを知らない人にとって、それは新しいコードをテストするために使用される自動化されたソフトウェアです。テスト手順には、コードへの無効で予期しないランダムな入力を提供し、それがどのように対処するかを観察することが含まれます。ファジングまたはファジングテストは、一般的に呼ばれているため、トリガーされたエラーコード、クラッシュ、コードで想定されているが適切にテストされていない状態の障害、セキュリティブレークメモリーリークなどの無効なデータから発生した例外を監視します。彼の目標は、手動監査では新しいコードを完全にテストするには不十分であり、これらのコードはFussingアルゴリズムに公開される必要があることを実証することでした。彼は監査で発見されなかったいくつかの追加の脆弱性を発見しました。 OpenVPN Inc.は、OpenVPN 2.4.3および2.3.17でこれらに対処し、その他の関連しない問題を解決しました.

OpenVPNのセキュリティ?

以下は、Charlie HosnerによるホワイトペーパーOpenVPNおよびSSL VPN Revolutionの概要です。.

セキュアVPNに必要なものを理解するには、暗号化のいくつかの基本を理解する必要があります。ほとんどの読者は、これは非常に技術的で複雑な科学であると考えています。それが原因で、間違いを犯しがちです。 Hosner’sが嘆いたように別の言い方をすると、「悪いセキュリティより悪いのは、優れたセキュリティの幻想を生み出す悪いセキュリティです」幸い、OpenVPNのような製品は、優れたセキュリティを正しく実装しやすくします。優れたVPNのもう1つのコンポーネントは、実装が簡単で、高速なパフォーマンスを提供することです。.

情報セキュリティの目標

情報セキュリティは、4つの基本的な目標に大きく依存しています。これらは次のように要約できます。

- 守秘義務 –覗き見からデータを隠すことを指します.

- 誠実さ –転送中にデータが変更されていないことを確認する必要があります.

- 認証 –通信しているクライアントまたはサーバーが、自分がそうだと思う人であることを確認できることを意味します.

- 否認防止 –通信しているエンティティが、受信したデータを送信したことを後で否定できないことを確認します.

これらの目標に適切に対処するために、セキュリティの専門家は業界で一般的に暗号プリミティブと呼ばれているものを使用します.

4つのコア暗号プリミティブ

- 対称暗号 –データの機密性に使用されるデータの暗号化と復号化に同じキーを使用する高速ブロックアルゴリズム.

- メッセージダイジェスト –メッセージの完全性をチェックするために使用される固定長の暗号文にメッセージをエンコードする数学関数です.

- 非対称暗号 –互いに通信しているエンティティを認証するために使用できる公開鍵暗号化(PKI)などの他の方法論.

- デジタル署名 –メッセージダイジェストとPKIを組み合わせたもので、一緒に使用するとメッセージの整合性が得られますが、否認防止も可能です.

これで、優れた情報セキュリティの目標とそれを達成するために適用される基本的なツールについて理解しました。それらがどのように適用され、優れたVPNネットワークの基礎を形成するかを見てみましょう.

信頼できる認証局

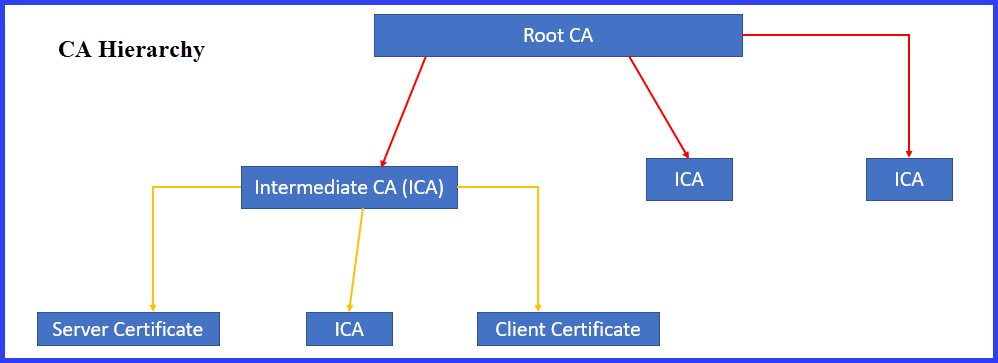

最初に、接続するホストごとに異なる公開鍵が必要になるため、連絡するすべてのホストの個別の秘密鍵/公開鍵の考え方には問題があることがわかりました。これはHTTPS eコマースサイトの問題にもつながります。アクセスするすべての安全なWebサイトに個別のキーが必要だと想像してください。 PKIに関してHTTPSおよびTSLが直面するこのスケーラビリティの問題を克服するために、信頼できる認証局(CA)が設立されました。 CAは、デジタル証明書を発行します。デジタル証明書は、CAの秘密鍵によって署名されたID資格情報を含む小さなデータファイルです。中間認証局(ICA)がルートCAに信頼されているという考え.

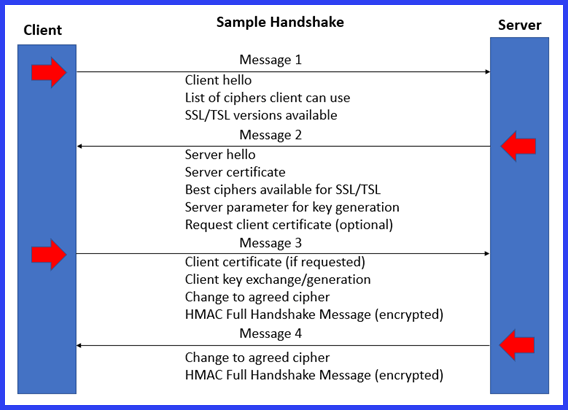

OpenVPNハンドシェイク

VPNレビューの多くでハンドシェイクについて説明しました。このハンドシェイクがOpenVPNでどのように機能するかを見てみましょう。これは、クライアントとサーバー間の4つのメッセージと考えることができます。

Message 1

クライアントは、ハンドシェイクを開始するためにhelloメッセージを送信します。このグリーティングには、クライアントがサポートする暗号のリストとランダムビットが含まれています。また、許可されるSSL / TSLのバージョンも含まれています.

Message 2

サーバーはhelloメッセージを返します。サーバーグリーティングは、CA秘密鍵によって署名された公開鍵を含むサーバー証明書を送信します。また、クライアントとサーバー間で共通の最も高いSSL / TSLバージョンから暗号を選択して送信します。次に、サーバーの共通鍵の半分を生成するために必要なパラメーター(RSA、DHE、ECDHEなど)を送信します。.

Message 3

Message 3

クライアントはCA公開鍵を使用してサーバーのIDを確認し、その公開鍵を回復します。次に、クライアントはメッセージのサーバー公開鍵を使用してサーバーのパラメーターを取得し、プレマスターシークレットを生成します。その後、要求に応じて証明書をサーバーに送信します。また、クライアントはサーバーの公開鍵を使用して、クライアント鍵の交換/生成手順の一部としてプレマスターシークレットを暗号化します。次に、マスターキーを計算し、選択した暗号に切り替えます。次に、ハンドシェイク全体のハッシュ値を実行し、選択した暗号でそれを暗号化し、サーバーに送信して、ハンドシェイク中に議論されたすべてに関して同じページにあることを確認します。 HMACはテストの認証と否認防止を提供します.

サーバーはCA公開鍵を使用してクライアントを認証します。サーバーのみが、プリマスターを解決するために必要な秘密鍵を持っています。これを行うと、共有マスターが計算されます。両端が認証されると、4つの異なるキーが生成されます。HMAC送信キー、HMAC受信キー、暗号化/復号化送信キー、およびキー生成ステップ中の暗号化/復号化受信キー.

Message 4

サーバーは選択された暗号に変更し、クライアントから送信されたメッセージを復号化し、それらが同意することを確認します。次に、独自のHMAC終了テストを作成し、クライアントに送信します。クライアントがこれを復号化し、すべてが正しく送受信されたことを両側が同意すると、ハンドシェイクが完了します.

後続の対称メッセージ暗号化

後続のすべてのメッセージは、選択した暗号を使用して暗号化され、データの整合性、認証、および否認防止のためにHMACを使用します。鍵は別の制御チャネルを介して定期的に再生成され、鍵の変更の間に移行期間がある接続に完全な転送秘密を提供するため、干渉が最小限に抑えられます.

暗号の例

典型的な暗号の例は DHE–RSA–AES256–SHA256. 暗号の部分は次のとおりです。

- DHE – Diffie-Hellman鍵交換を一時鍵と使用して、完全な転送秘密を提供することを意味します

- RSA –エンティティーの認証に証明書を使用します(少なくとも2048ビットを使用する必要があります).

- AES256 –機密メッセージに使用される対称暗号化です.

- SHA256 –メッセージ認証と整合性に使用されるメッセージ認証コード(HMAC)を表します.

OpenVPNの機能

前の資料は、OpenVPNソフトウェアがOpenSSLをコアセキュリティの基礎として使用する方法を示しています。また、未知の攻撃やその他のコーディングに対するセキュリティを強化してセキュリティを向上させるための設定オプションもあります。具体的には、セキュリティコードをトランスポートコードから分離して、さまざまなオペレーティングシステムに簡単に移植できるようにします。 OpenVPNの他の機能は次のとおりです。

- 柔軟性 – TAP(イーサネットブリッジング)およびTUN(トンネルIPルーティング)アダプターを使用して実行.

- パフォーマンス –コードは高速で実行され、サポートされるトンネルにハード制限はありません.

- NATトランスバーサル –簡単になります.

- 複数認証 –完全共有秘密サポートを備えた事前共有キーとPKI証明書を含む方法.

- 設定が簡単 – IPSecベースのVPNとは異なり、技術的なセキュリティとネットワーキングの知識を持つ誰かが、高度なセキュリティを維持しながらインストールできることを意味します。最新のOpenVPN Inc. OpenVPNセキュリティを使用したい初心者ユーザーは、VPNサービスのプライベートトンネルを確認する必要があります。最高のパーソナルVPNのリストもご覧ください.

また、シンプルなルールとIPテーブルを使用して、ロードバランシングとフェイルオーバーを可能にします。最後に、OpenVPNアクセスサーバーは一元管理を可能にし、あらゆる規模の企業にとって理想的なソリューションになります。.

個人、SME、またはエンタープライズ向けの完全なVPNソリューション

OpenVPNアクセスサーバーは、OpenVPNサーバー機能、エンタープライズ管理機能、簡素化されたOpenVPNコネクトUI、およびOpenVPNクライアントソフトウェアパッケージを統合した、フル機能の安全なネットワークトンネリングVPNソフトウェアソリューションです。 Windows、MAC、Linux、Android、iOS環境にインストールできます。幅広い構成をサポートしています。これには、安全で細かいリモートアクセスから独自の内部ネットワーク、小規模ビジネスネットワークの一元管理、仮想アプライアンスとプライベートクラウドネットワークリソースのきめ細かい制御まですべてが含まれます.

OpenVPNアクセスサーバーは、次の3つの主要コンポーネントで構成されています。

- OpenVPNサーバー – VPNサーバーは、すべてのバックグラウンド作業を行うOpenVPNアクセスサーバーの基本コンポーネントです。 VPNサーバーの基本コンポーネントの管理に役立つWeb GUIが付属しています.

- 管理Webインターフェイス/管理UI –管理Webインターフェイスにより、OpenVPNアクセスサーバーの管理インターフェイスが簡単になります。管理者Webインターフェイスで、管理者はルーティング、ユーザー権限、サーバーネットワーク設定、認証、証明書などのVPNオプションを管理できます.

- クライアントを接続 – Connect Client Interfaceは、ユーザーがWebブラウザーを介して直接VPNに接続できるようにするOpenVPN Access Serverのコンポーネントです。 Connect Clientは、他のOpenVPNクライアントで使用できる構成ファイルをダウンロードするオプションもユーザーに提供します.

無料のテストサーバー

OpenVPN Access Serverは無料でダウンロードできます。テスト用に2つの無料クライアントライセンスが付属しています。つまり、自宅のPCにサーバーソフトウェアを配置し、ラップトップとモバイルデバイスにクライアントをインストールすることで、安全なパーソナルVPNネットワークを作成できます。これにより、両方のデバイスからホームネットワークに安全かつリモートでアクセスできるようになります.

中小企業向けVPN

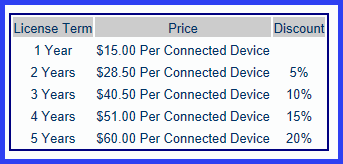

OpenVPNアクセスサーバーをダウンロードしてテストした後、それを拡大したい場合は、ビジネスの規模に合わせて簡単に拡大できます。追加のクライアントライセンスを購入できます。各ライセンスのコストは年間15ドルで、10個の銀行で販売されます。つまり、少なくとも10個のライセンスを購入して合計150ドルにする必要があります。彼らは余分な年の条件で割引を提供します.

エンタープライズとクラウドのためのVPN

OpenVPNアクセスサーバーは、フル機能の安全なネットワークトンネリングVPNクラウドソリューションです。 ITは、OpenVPNサーバー機能、エンタープライズ管理機能、簡素化されたOpenVPN Connect UI、およびOpenVPNクライアントソフトウェアパッケージを統合します。 Windows、Mac、およびLinux OS環境に対応できます。 OpenVPNアクセスサーバーは、Amazonクラウド、Microsoft Azure、Googleクラウドと連携できます。コストは、独自のライセンスの持ち込み(BYOL)+発生したクラウドのコストに基づいています.

OpenVPN接続

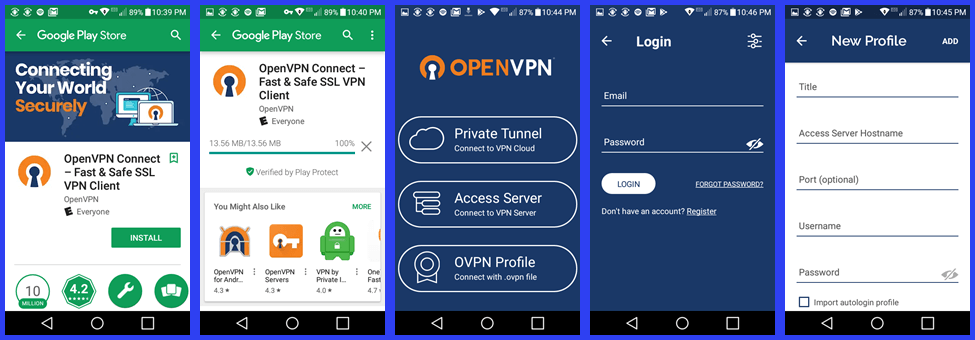

OpenVPN Connectのインストール

OpenVPN Connectは、Google Playストアからダウンロードできます。これは、OpenVPN、Incによって開発されたAndroidの公式VPNアプリケーションです。これは、OpenVPN製品の完全なスイートを提供するユニバーサルクライアントです。

- プライベートトンネル – OpenVPN Incが提供するパーソナルVPNサービスです.

- アクセスサーバー – SMBから企業まですべてにサーバーソリューションを提供します.

- OpenVPN互換サーバー –セルフホストサーバーまたはOpenVPN互換VPNのソリューション.

OpenVPN Connectは、組織の複雑さや帯域幅に関係なく、すべてのデバイスでシームレスに機能します.

OpenVPN Connectの使用

使用するサービスに応じて、既存のOpenVPN互換サーバー、アクセスサーバー、またはプライベートトンネルのサブスクリプションが必要になります。

パーソナルVPNサービスが必要な場合は、「プライベートトンネル」をタップします。すでにアカウントをお持ちの場合は、資格情報を入力してください。それ以外の場合は、7日間の無料トライアルにサインアップできます。 「Access Sever」をタップするとプロフィール画面が開きます。管理者から提供されたホスト名、ユーザー名、パスワードを入力して、ビジネスVPNネットワークにアクセスします。最後に、「OVPNプロファイル」を使用して、互換性のあるサービスから.ovpnファイルをインポートできます。.

どちらを選択しても、利用可能な最高のOpenVPNセキュリティにアクセスできます。すべてのインターネットトラフィックは安全に暗号化され、宛先サーバーにトンネリングされます.

結論

OpenVPN Inc.は、インターネット通信を保護するためのオープンソースソフトウェアの事実上の標準であるOpenVPNを支える企業です。 2002年にOpenVPNプロジェクトとして開始され、オープンソーススペースで最大のユーザーコミュニティの1つを獲得しています.

セキュリティは主にOpenSSLライブラリによるものです。ただし、構成設定により、追加のセキュリティ機能があります。 TAPドライバーまたはTUNドライバーを介したIPルーターを使用して、イーサネットブリッジとしてインストールできます。 OpenSSLとOpenVPNは、ユーザーベースが大きいため、最も精査されたオープンソースコードの2つです。 OpenVPNはまた、脆弱性をチェックするために定期的なセキュリティ監査を受けます。見つかった場合、次のバージョンで対処されます.

OpenVPNには、OpenVPNアクセスサーバーによる完全なVPNソリューションもあります。これは、OpenVPNサーバー機能、エンタープライズ管理、簡素化されたOpenVPN Connect UI、およびOpenVPNクライアントソフトウェアパッケージを統合した、フル機能の安全なネットワークトンネリングVPNソリューションです。 Windows、MAC、Linux、Android、iOSデバイスにインストールできます。 OpenVPNアクセスサーバーは、幅広い構成をサポートしています。個人、中小企業、または大企業にVPNソリューションを提供するために使用できます。物理マシン、仮想アプライアンス、またはクラウド環境でも実行できます.

Message 3

Message 3

OpenVPN Inc.は、2002年に創業したOpenVPNプロジェクトの背後にある会社です。このVPNソフトウェアは、500万を超えるダウンロード数を誇り、オープンソースネットワーキングスペースにおける事実上の標準VPNソフトウェアとなっています。OpenVPNは高速で信頼性が高く、超安全なインターネット通信ソリューションであり、安全な仮想プライベートネットワーク(VPN)を作成するために利用できる最高のプロトコルであると広く信じられています。OpenVPN Inc.は、最新のOpenVPNバージョンの機能を実装するプライベートトンネルを通じて独自のVPNサービスを提供しています。また、さまざまなOpenVPNアクセスサーバーパッケージを通じて完全なソリューションを提供しています。OpenVPNはオープンソースのソフトウェアであり、コミュニティテストとセキュリティ監査を受けています。OpenVPNのセキュリティは、情報セキュリティの目標を達成するために4つのコア暗号プリミティブを使用しています。OpenVPNは、個人、SME、またはエンタープライズ向けの完全なVPNソリューションを提供しています。OpenVPN Connectを使用することで、簡単にOpenVPNに接続することができます。OpenVPNは、オンラインセキュリティに取り組む方法を検討する必

OpenVPN Inc.は、2002年に創業したOpenVPNプロジェクトの背後にある会社です。このVPNソフトウェアは、500万を超えるダウンロード数を誇り、オープンソースネットワーキングスペースにおける事実上の標準VPNソフトウェアとなっています。OpenVPNは高速で信頼性が高く、超安全なインターネット通信ソリューションであり、安全な仮想プライベートネットワーク(VPN)を作成するために利用できる最高のプロトコルであると広く信じられています。OpenVPN Inc.は、最新のOpenVPNバージョンの機能を実装するプライベートトンネルを通じて独自のVPNサービスを提供しています。また、さまざまなOpenVPNアクセスサーバーパッケージを通じて完全なソリューションを提供しています。OpenVPNはオープンソースのソフトウェアであり、コミュニティテストとセキュリティ監査を受けています。OpenVPNのセキュリティは、情報セキュリティの目標を達成するために4つのコア暗号プリミティブを使用しています。OpenVPNは、個人、SME、またはエンタープライズ向けの完全なVPNソリューションを提供しています。OpenVPN Connectを使用することで、簡単にOpenVPNに接続することができます。OpenVPNは、オンラインセキュリティに取り組む方法を検討する必